De verborgen kosten van ongecontroleerde code

Blootstelling aan financieel risico

Directe geldelijke verliezen door beveiligingsinbreuken, regelgevende boetes, wettelijke aansprakelijkheid en kosten voor incidentrespons.

Klantvertrouwen

Erosie van klantvertrouwen als gevolg van kwaliteitsproblemen, compliance-fouten en betrouwbaarheidsproblemen die direct van invloed zijn op de kosten voor klantenwerving.

Concurrentievermogen

Een langzamere time-to-market stelt concurrenten in staat marktaandeel te veroveren en sneller te reageren op de vraag van klanten.

Operationele schaalbaarheid

Onvermogen om efficiënt te schalen naarmate de technische schuld zich ophoopt, waardoor exponentieel meer middelen nodig zijn om systemen te onderhouden en uit te breiden.

Software-integriteit

Wat is Beveiligingscode Review

Deskundige beveiligingsingenieurs analyseren uw broncode om kwetsbaarheden en ontwerpfouten te vinden vóór productie. Met diepgaande softwarekennis identificeren ze hoe aanvallers uw systemen in gevaar kunnen brengen en helpen ze problemen vroegtijdig op te lossen, wanneer herstel het snelst en goedkoopst is.

Full stack beveiliging

...

Frontend

We beoordelen client-side code om onveilige invoerverwerking, zwak sessiebeheer en blootstelling van gevoelige gegevens te identificeren, en zorgen ervoor dat robuuste validatie en veilige frameworks veelvoorkomende aanvallen zoals XSS en CSRF voorkomen.

...

Backend

Onze analyse richt zich op fouten in de bedrijfslogica, onveilige gegevensverwerking en verkeerde configuraties in API's en services. Een veilige backend beschermt kritieke activa en zorgt voor gegevensintegriteit.

...

Infrastructuur

We auditen manifesten, grafieken en scripts op verkeerde configuraties, risico's op escalatie van bevoegdheden en kwetsbaarheden in de toeleveringsketen. Een veilige infrastructuurbasis voorkomt inbreuken tijdens de implementatie en is bestand tegen aanvallen tijdens runtime.

Binnen ons beoordelingsproces

Onze experts gebruiken internationaal erkende testkaders en methodologieën om uw code te auditen en kritieke kwetsbaarheden in uw technologielandschap bloot te leggen.

Geautomatiseerde beveiligingsscans

Detecteer snel code- en afhankelijkheidsrisico's met behulp van SCA en SAST voor snelle, betrouwbare inzichten.

+

Deskundige handmatige beoordeling

Diepgaande analyse met behulp van OWASP-standaarden en best practices om bevindingen te valideren en verborgen gebreken bloot te leggen.

=

Volledige beveiligingsaanpak

Combineert automatisering en deskundige beoordeling voor nauwkeurige, uitvoerbare resultaten en langdurige beveiliging.

Laten we uw tech stack samen beveiligen.

Elke regel code telt. Plan een consult met onze beveiligingsspecialisten om uw behoeften op het gebied van code review te bespreken.

Veelvoorkomende beoordelingsgebieden

Elk beoordelingsgebied vertegenwoordigt een kritiek beveiligingsdomein dat we grondig auditen en versterken om aanvalsvectoren te elimineren voordat ze kunnen worden uitgebuit.

Authenticatie & Sessiebeheer

Logboekregistratie & Foutafhandeling

Autorisatie & Toegangscontrole

Versleuteling & Geheimbeheer

Infrastructuurdefinities & Configuratiescripts

Bestandsafhandeling & Overdracht

Betalingen & Transactieverwerking

Gegevensvalidatie & Invoersanering

Afhankelijkheden & Bibliotheken van derden

API-eindpunten & Integratie-interfaces

Waarom bedrijven kiezen voor Beveiligingscode Review

Concurrentievoordeel

Lever zelfverzekerde productlanceringen terwijl concurrenten te maken hebben met beveiligingsincidenten na de release.

Vertrouwen & Reputatie

Bouw klantvertrouwen op en bescherm de merkreputatie door proactief beveiligingsleiderschap te tonen aan klanten en partners.

Naleving

Zorg voor naleving door middel van controleerbaar bewijs voor relevante wettelijke vereisten, zoals SOC 2, PCI DSS en AVG.

Bedrijfscontinuïteit

Identificeer operationele bedreigingen vóór implementatie, voorkom kostbare downtime en behoud de stabiliteit die essentieel is voor voorspelbare inkomsten.

Wat u ontvangt

Directieverslag

Een bedrijfsgerichte samenvatting die geïnformeerde beslissingen op directieniveau mogelijk maakt.

Directiepresentatie

Een visuele presentatie die effectieve communicatie en afstemming voor senior belanghebbenden vergemakkelijkt.

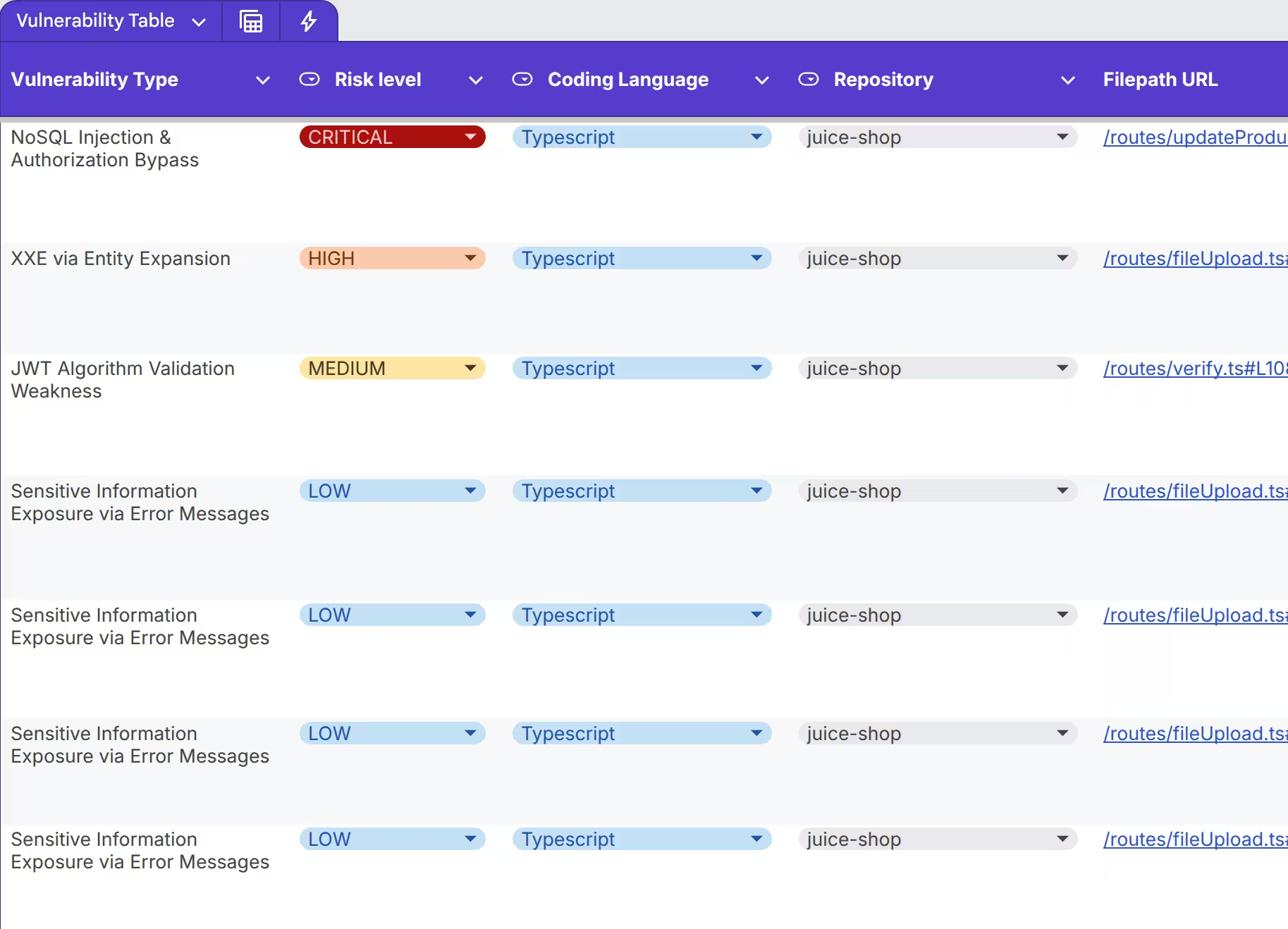

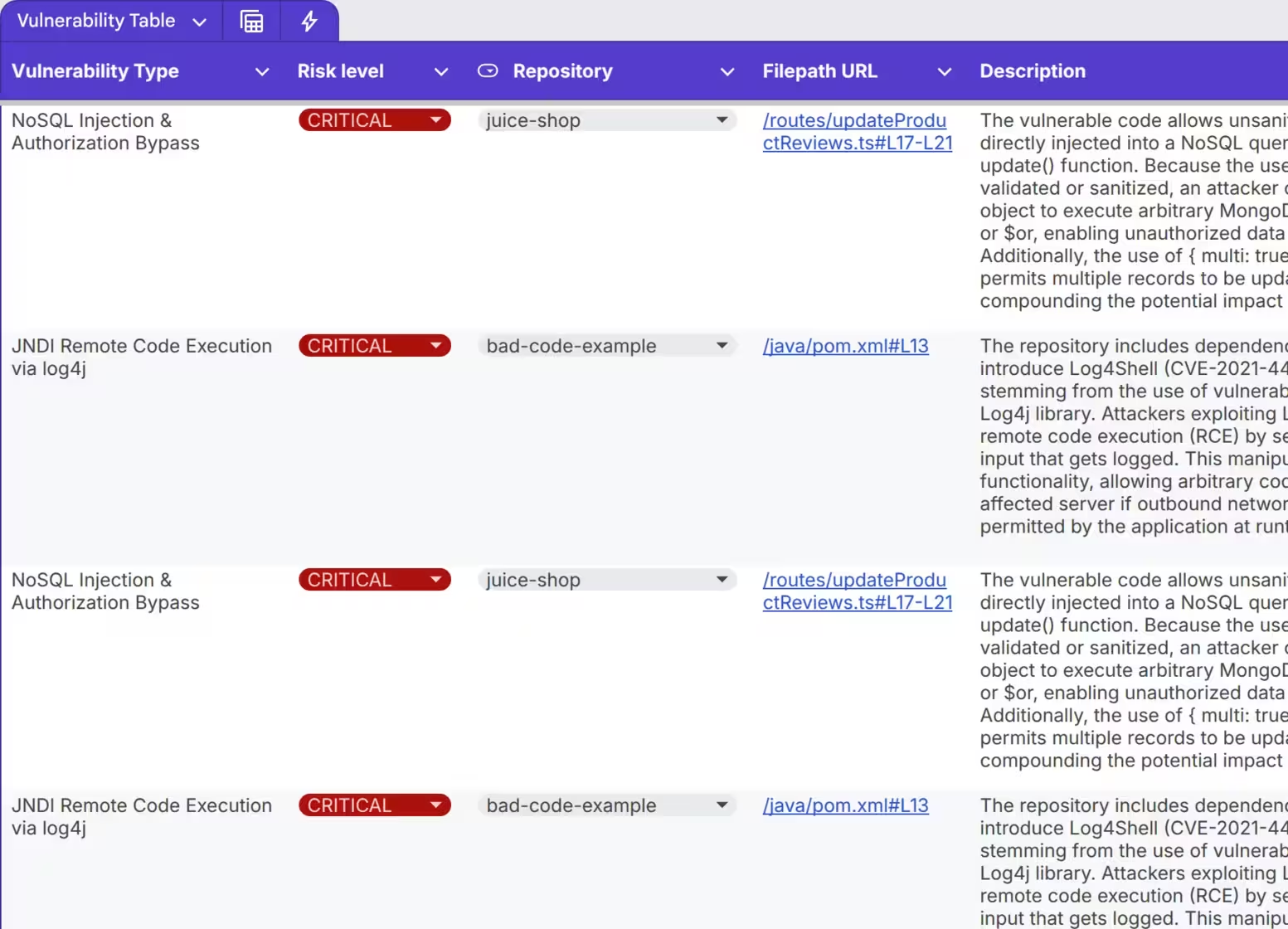

Kwetsbaarheidsmatrix

Een gedetailleerd overzicht van elke gevonden kwetsbaarheid, toegewezen aan compliance-, risico- en herstelcontexten.

Kritieke kwetsbaarheidsmatrix

Real-time zichtbaarheid van de meest kritieke beveiligingsproblemen om snel herstel mogelijk te maken.

Transformeer kwetsbaarheden in sterke punten.

Krijg uitvoerbare herstelbegeleiding ondersteund door offensieve beveiligingsexpertise en geprioriteerd door real-world aanvalsimpact.

Rollen en verantwoordelijkheden

Teamleider

Leidt de levenscyclus van de beveiligingscode review, van planning tot eindrapport. Valideert bevindingen, zorgt voor uitvoerbaar herstel en houdt toezicht op de naleving van veilige coderingsstandaarden. Treedt op als het belangrijkste technische contactpunt voor updates, verduidelijkingen en strategische aanbevelingen.

Security-First Engineer

Voert kernactiviteiten van beveiligingscode review uit, waaronder identificatie van onveilige coderingspatronen, logische fouten en potentiële kwetsbaarheden. Documenteert bevindingen in detail en stelt het technische rapport samen, waarbij nauwkeurigheid, duidelijkheid en afstemming op best practices voor veilige ontwikkeling worden gegarandeerd.

Projectmanager

Houdt toezicht op projectinitiatie, planning en dagelijkse coördinatie. Beheert de communicatie tussen uw belanghebbenden en het beoordelingsteam, volgt deadlines en mijlpalen en zorgt ervoor dat de opdracht soepel, op tijd en binnen de scope wordt geleverd.

Compliance Auditor

Monitort de afstemming met belangrijke regelgevende kaders (zoals SOC 2, ISO 27001, PCI DSS, HIPAA en AVG) en uw interne beleid. Beoordeelt methoden en bewijsmateriaal om te bevestigen dat de opdracht voldoet aan wettelijke, contractuele en auditvereisten.

Ons recente succesverhaal

Uitdaging

Ondanks geavanceerde perimeterbeveiliging bleef de eigen broncode van de organisatie, bestaande uit 63.000 regels code in 22 repositories, blootgesteld aan verborgen kritieke kwetsbaarheden en risico's als gevolg van de introductie van door AI gegenereerde "vibe"-code.

Aanpak

Geautomatiseerde analyse op ondernemingsniveau bracht codefouten, verouderde afhankelijkheden en verkeerde configuraties aan het licht, terwijl senior ingenieurs alle modules handmatig beoordeelden om kwetsbaarheden in de bedrijfslogica te ontdekken die automatisering niet kan vinden.

Resultaten

Ontdekte 1.274 kwetsbaarheden waarvan er 367 een kritiek risiconiveau hadden. Elke fout werd gerangschikt op herstelprioriteit, waardoor het bedrijf zijn eerste volledige overzicht van de blootstelling op applicatieniveau kreeg en ontwikkelingsteams een uitvoerbare beveiligingsroutekaart voor compliance kregen.

Impact

De op maat gemaakte herstelroutekaart verhoogde de zichtbaarheid met 85%, verminderde de verwachte blootstelling aan inbreuken van de organisatie met 95% en versterkte het vertrouwen van belanghebbenden om budget veilig te stellen, interne activiteiten te stroomlijnen en het bedrijf af te stemmen op de verwachtingen van de regelgeving.

Veelgestelde vragen.

Vind antwoorden op veelgestelde vragen over onze beveiligingscode review dienst.

Hoe werkt het code review proces?

Onze gespecialiseerde beveiligingsingenieurs analyseren uw broncode met behulp van een combinatie van geautomatiseerde Static Application Security Testing (SAST) tools, Software Composition Analysis (SCA) tools en deskundige handmatige beoordeling. We identificeren kwetsbaarheden, onveilige coderingspatronen en ontwerpfouten en leveren vervolgens uitgebreide rapporten met geprioriteerde herstelbegeleiding.

Heeft u toegang nodig tot onze broncode?

Ja. Beveiligingscode review vereist alleen-lezen toegang tot de broncode-repositories van uw applicatie. We werken onder strikte geheimhoudingsovereenkomsten en volgen veilige verwerkingsprotocollen om uw intellectuele eigendom gedurende de hele opdracht te beschermen.

Zal dit onze ontwikkelingsworkflow verstoren?

Nee. Code review wordt uitgevoerd op een momentopname van uw codebase en verstoort de actieve ontwikkeling niet. We kunnen beoordelingen coördineren tijdens sprintplanningscycli om de impact op releaseschema's te minimaliseren.

Hoe prioriteert en beoordeelt u de bevindingen?

We gaan verder dan eenvoudige ernstscores. Bevindingen worden geprioriteerd op basis van real-world aanvalsimpact en herstelurgentie. Onze analyse scheidt kritieke risico's van ruis en biedt een kwetsbaarheidsmatrix waarmee uw team zich onmiddellijk kan concentreren op de fouten die u blootstellen aan financieel risico of datalekken.

Werkt u samen met onze ontwikkelaars aan herstel?

Ja. We bieden fix-patronen, codefragmenten en technische Q&A-sessies. Vervolgvalidatie of hertesten kunnen als een aparte opdracht worden gescoped.

Is het een eenmalige oefening of een doorlopende praktijk?

Het is het meest effectief als een doorlopende praktijk: bij grote releases, na aanzienlijke architecturale wijzigingen en voor risicovolle componenten in een terugkerend tempo.

Is het geschikt voor compliance en audits?

Ja. Onze code review resultaten bieden controleerbaar bewijs voor compliance-kaders zoals SOC 2, PCI-DSS, ISO 27001, AVG en HIPAA. Rapporten wijzen bevindingen toe aan relevante beveiligingscontroles en wettelijke vereisten.

Klaar om uw codebase te verharden?

Ons expertteam staat klaar om een uitgebreide beveiligingsbeoordeling uit te voeren die is afgestemd op uw applicatiearchitectuur.