Wat u mist zonder een echt aanvalsplan

Geen regelmatige pentests betekent geen evidence-based stappenplan voor wat eerst moet worden opgelost, waar te investeren en welke risico's er echt toe doen.

54%

4.88M

Aanvallen op bekende kwetsbaarheden

Gemiddelde kosten van een datalek

Blinde vlekken

Kritieke zwakheden blijven verborgen totdat echte aanvallers ze misbruiken.

Onbewezen beveiliging

Controles zien er op papier sterk uit, maar falen bij een aanval.

Compliance-risico

Ontbrekende onafhankelijke tests blokkeren certificeringen, verlengingen en belangrijke deals.

Terugkerende gebreken

Dezelfde kwetsbaarheden verschijnen opnieuw omdat oplossingen nooit worden geverifieerd.

Voorbij automatisering

Penetratietesten uitgelegd

Penetratietesten, of ethisch hacken, is een proactieve beveiligingsoefening waarbij onze gecertificeerde experts real-world cyberaanvallen op uw systemen simuleren. In tegenstelling tot geautomatiseerde scans denken we als hackers om complexe kwetsbaarheden bloot te leggen die tools missen.

Audit blootgestelde oppervlakken, valideer actieve verdediging

Uitgebreide penetratietesten over apps, cloud, netwerken en mensen om echte aanvalspaden bloot te leggen.

Mobiele applicatie

Beveilig mobiele apps tegen real-world aanvallen, datalekken en compliance-risico's.

Webapplicatie

Ontdek en repareer webkwetsbaarheden voordat aanvallers uw sites en gebruikers misbruiken.

Desktopapplicatie

Valideer desktop-apps tegen gegevensmisbruik, toegangsmisbruik en blootstelling aan regelgeving.

Cloudinfrastructuur

Leg verkeerde configuraties en risicovolle paden in cloudomgevingen bloot voordat ze u beïnvloeden.

API

Verhard API's tegen misbruik, gegevensblootstelling en laterale beweging in uw ecosysteem.

Intern & extern netwerk

Onthul zwakheden in interne en externe netwerken voordat aanvallers kunnen pivoteren.

Web3

Stress-test slimme contracten en Web3-logica tegen exploits, fraude en marktmisbruik.

Social engineering

Simuleer phishing, pretexting en baiting om menselijke verdediging te meten en te verbeteren.

Anti-drone systeem

Beoordeel en optimaliseer anti-drone detectie, respons en tegenmaatregelen voor bedreigingen.

SCADA / OT

Bescherm SCADA- en OT-systemen tegen netwerk-, protocol- en operationele verstoringen.

IoT

Test IoT-apparaten, netwerken en cloud-backends tegen real-world compromittering.

Wacht niet op een inbreuk om uw verdediging te testen.

Beveilig uw activa met de deskundige penetratietesten van Cyberware.

Onthulling van OWASP Top 10 bedreigingen

Identificeer de kwetsbaarheden die er het meest toe doen, geprioriteerd voor onmiddellijke actie.

Verbroken toegangscontrole

Beveiligingsfoutconfiguratie

Fouten in de softwaretoeleveringsketen

Cryptografische fouten

Injectie

Onveilig ontwerp

Authenticatiefouten

Software- of gegevensintegriteitsfouten

Logboek- & waarschuwingsfouten

Verkeerde behandeling van uitzonderlijke omstandigheden

Waarom organisaties op ons vertrouwen

Bewezen in ondernemingen

Vertrouwd door banken, kritieke infrastructuur en wereldwijde merken om hun meest gevoelige systemen te testen onder echte aanvalsomstandigheden.

Inzicht van de tegenstander

Specialisten die denken als echte aanvallers om de zwakheden te onthullen die het meest waarschijnlijk in het wild worden uitgebuit.

Uitvoerbare bevindingen

Duidelijke, geprioriteerde rapporten die technische problemen vertalen naar bedrijfsrisico's, zodat uw team precies weet wat er eerst moet worden opgelost.

Klaar voor compliance

Beoordelingsresultaten toegewezen aan kaders zoals SOC2, ISO 27001, PCI-DSS, HIPAA en AVG om audits en beveiligingsbeoordelingen te ondersteunen.

Wat u ontvangt

Directieverslag

Een bedrijfsgerichte samenvatting die geïnformeerde beslissingen op directieniveau mogelijk maakt.

Directiepresentatie

Een visuele presentatie die effectieve communicatie en afstemming voor senior belanghebbenden vergemakkelijkt.

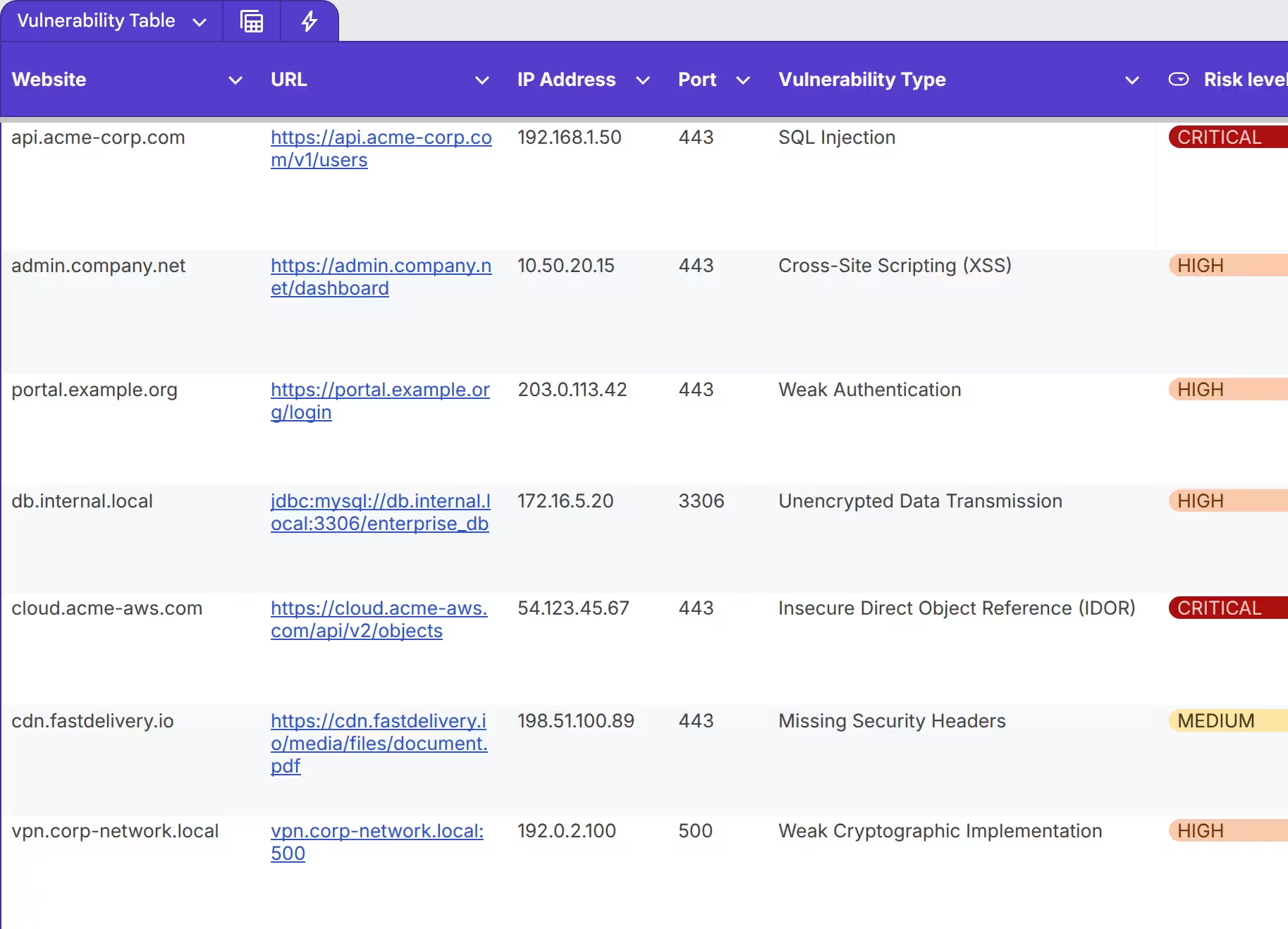

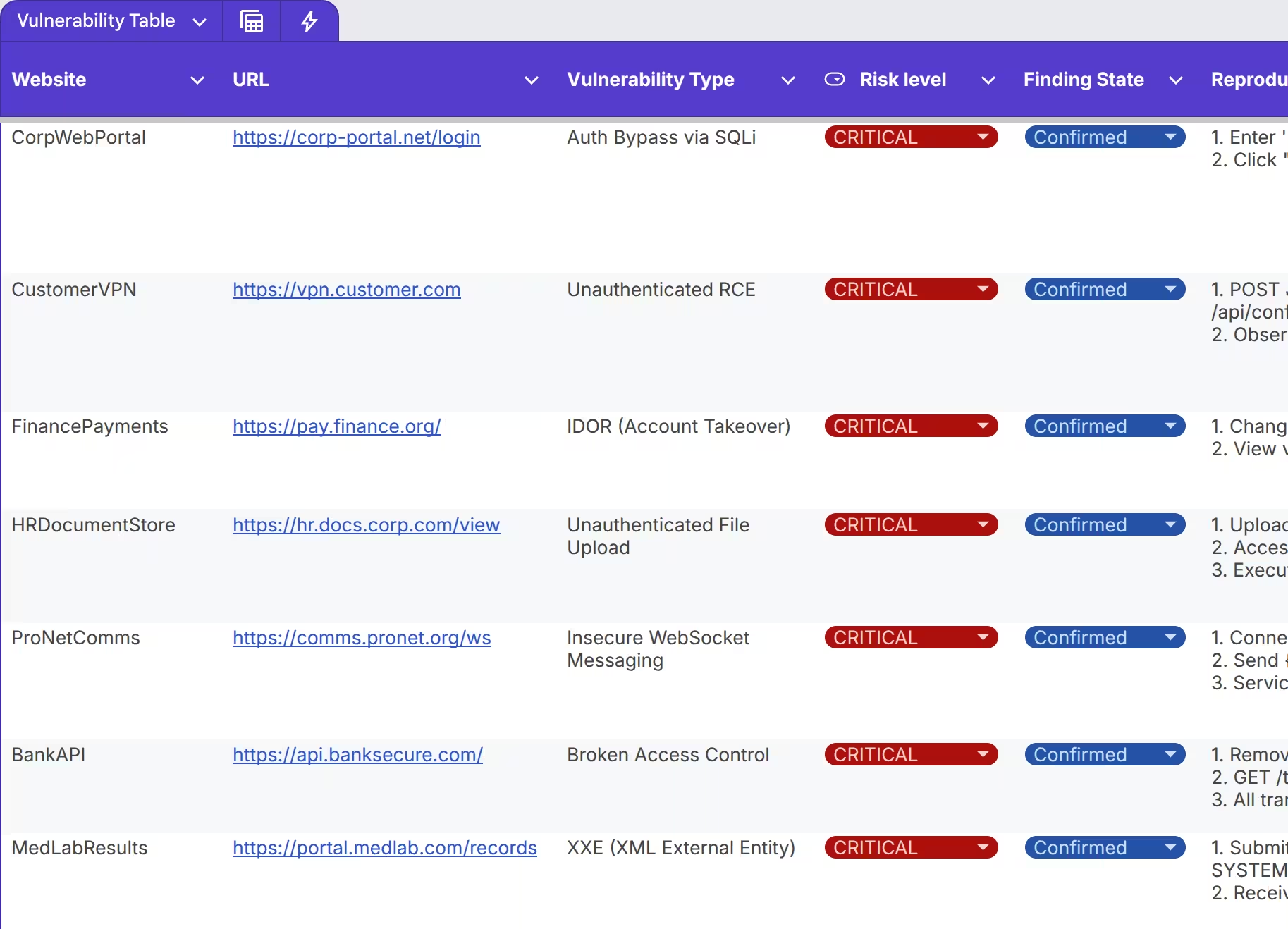

Kwetsbaarheidsmatrix

Een gedetailleerd overzicht van elke gevonden kwetsbaarheid, toegewezen aan compliance-, risico- en herstelcontexten.

Kritieke kwetsbaarheidsmatrix

Real-time zichtbaarheid van de meest kritieke beveiligingsproblemen om snel herstel mogelijk te maken.

Krijg een uitgebreid beeld van uw beveiligingspositie.

Identificeer blinde vlekken en beveilig uw infrastructuur vandaag nog.

Rollen en verantwoordelijkheden

Hoofd Penetratietester

Leidt de beveiligingstestlevenscyclus van planning tot eindrapport. Ontwerpt realistische aanvalsscenario's, stuurt het testteam aan en valideert alle bevindingen. Treedt op als het belangrijkste technische contactpunt en legt uit wat er is gevonden, hoe het is ontdekt en wat het voor uw bedrijf betekent.

Beveiligingsconsultant

Voert de kernactiviteiten van penetratietesten uit en probeert veilig in te breken in applicaties, cloudservices en interne systemen. Identificeert kwetsbaarheden, valideert hun real-world impact en documenteert alles in een duidelijk technisch rapport waarop uw verdedigers kunnen reageren.

Projectmanager

Houdt toezicht op projectinitiatie, planning en dagelijkse coördinatie. Beheert de communicatie tussen uw belanghebbenden en het testteam, volgt deadlines en mijlpalen en zorgt ervoor dat de opdracht soepel, op tijd en binnen de scope wordt geleverd.

Compliance Auditor

Monitort de afstemming met belangrijke regelgevende kaders (zoals SOC 2, ISO 27001, PCI DSS, HIPAA en AVG) en uw interne beleid. Beoordeelt testmethoden en bewijsmateriaal om te bevestigen dat de opdracht voldoet aan wettelijke, contractuele en auditvereisten.

Ons recente succesverhaal

Uitdaging

De klant moest alle kwetsbaarheden en risico's vinden in hun openbaar beschikbare IT-infrastructuur, inclusief 36 domeinen, 56 subdomeinen, 20 IP's, 230 services, 110 componenten en 5 openbare beveiligingslagen. De resultaten moesten bruikbaar zijn als bewijs voor compliance en naleving van wetten.

Aanpak

Geautomatiseerde analyse op ondernemingsniveau bracht verkeerde configuraties, verouderde afhankelijkheden en potentiële kwetsbaarheden aan het licht, terwijl senior pentesters handmatig services beoordeelden om kwetsbaarheden in de bedrijfslogica bloot te leggen en potentiële kwetsbaarheden te bevestigen, waardoor valse positieven werden geëlimineerd.

Resultaten

Leverde grondige zichtbaarheid van de blootstelling van activa, waarbij schaduw-IT in het proces werd ontdekt. Denial of Service, SQL-injecties, Command-injecties en kwetsbare componenten van derden werden ontdekt en toegewezen aan hun respectievelijke risiconiveaus. Een grondig herstelplan werd gepresenteerd.

Impact

Succesvol potentiële verliezen van in totaal $20 miljoen beperkt door het ontdekken en oplossen van belangrijke bedreigingen, waaronder datalekken, ransomware, diefstal van intellectueel eigendom, social engineering en denial of service, die allemaal kritieke of belangrijke systemen beïnvloedden.

Veelgestelde vragen.

Vind antwoorden op veelgestelde vragen over onze penetratietestdienst.

Hoe verschilt penetratietesten van een kwetsbaarheidsscan?

Kwetsbaarheidsscans zijn geautomatiseerde tools die bekende zwakheden identificeren. Penetratietesten betrekken bekwame testers die actief kwetsbaarheden misbruiken, meerdere problemen aan elkaar koppelen tot aanvalspaden en real-world risico's valideren, wat veel verder gaat dan wat geautomatiseerde scanners kunnen detecteren.

Zal penetratietesten mijn bedrijfsactiviteiten verstoren?

We ontwerpen onze tests om verstoring te minimaliseren. We kunnen agressieve tests plannen buiten kantooruren en nauw samenwerken met uw team om downtime te voorkomen.

Wat gebeurt er als u tijdens het testen een kritieke kwetsbaarheid vindt?

We stellen uw aangewezen contactpersoon onmiddellijk op de hoogte en pauzeren het testen indien nodig. Kritieke bevindingen worden in realtime geëscaleerd, zodat uw team het risico kan beoordelen en beperken terwijl we andere gebieden blijven testen.

Biedt u hertesten aan nadat we de problemen hebben opgelost?

Ja, we bieden een hertestverificatie aan om ervoor te zorgen dat de geïdentificeerde kwetsbaarheden effectief zijn verholpen.

Hoe vaak moeten we penetratietests uitvoeren?

De meeste organisaties voeren jaarlijks penetratietests uit of na aanzienlijke wijzigingen zoals grote implementaties, infrastructuurupdates of nieuwe applicatiereleases. Regelgevende kaders zoals PCI DSS vereisen jaarlijkse tests.

Ondersteunen uw beoordelingen compliance- en regelgevende vereisten?

Ja, onze tests zijn afgestemd op belangrijke kaders, waaronder SOC 2, ISO 27001, PCI DSS, HIPAA en AVG. Het eindrapport is gestructureerd om aan auditvereisten te voldoen, certificeringsinspanningen te ondersteunen en due diligence aan toezichthouders aan te tonen.

Klaar om uw verdediging te testen?

Neem vandaag nog contact met ons op voor een gratis scopinggesprek.