Los costos ocultos del código no verificado

Exposición al riesgo financiero

Pérdidas monetarias directas por violaciones de seguridad, multas regulatorias, responsabilidad legal y costos de respuesta a incidentes.

Confianza del cliente

Erosión de la confianza del cliente debido a problemas de calidad, fallas de cumplimiento y problemas de confiabilidad que impactan directamente en los costos de adquisición de clientes.

Competitividad

Un tiempo de comercialización más lento permite a los competidores capturar participación de mercado y responder más rápido a las demandas de los clientes.

Escalabilidad operativa

Incapacidad para escalar eficientemente a medida que se acumula la deuda técnica, requiriendo exponencialmente más recursos para mantener y extender los sistemas.

Integridad del Software

¿Qué es la Revisión de Código de Seguridad?

Ingenieros de seguridad expertos analizan su código fuente para encontrar vulnerabilidades y fallas de diseño antes de la producción. Con un profundo conocimiento del software, identifican cómo los atacantes podrían comprometer sus sistemas y ayudan a solucionar problemas temprano, cuando la remediación es más rápida y económica.

Seguridad de pila completa

...

Frontend

Revisamos el código del lado del cliente para identificar el manejo inseguro de entradas, la gestión débil de sesiones y la exposición de datos confidenciales, asegurando que una validación robusta y marcos seguros eviten ataques comunes como XSS y CSRF.

...

Backend

Nuestro análisis se centra en fallas de lógica empresarial, procesamiento de datos inseguro y configuraciones erróneas en API y servicios. Un backend seguro protege los activos críticos y garantiza la integridad de los datos.

...

Infraestructura

Auditamos manifiestos, gráficos y scripts en busca de configuraciones erróneas, riesgos de escalada de privilegios y vulnerabilidades en la cadena de suministro. Una base de infraestructura segura evita violaciones en el momento de la implementación y resiste ataques en tiempo de ejecución.

Dentro de nuestro proceso de revisión

Nuestros expertos utilizan marcos de prueba y metodologías reconocidos internacionalmente para auditar su código y descubrir vulnerabilidades críticas en todo su panorama tecnológico.

Escaneos de seguridad automatizados

Detecte rápidamente riesgos de código y dependencias utilizando SCA y SAST para obtener información rápida y confiable.

+

Revisión manual experta

Análisis en profundidad utilizando estándares y mejores prácticas de OWASP para validar hallazgos y descubrir fallas ocultas.

=

Enfoque de seguridad completo

Combina automatización y revisión experta para obtener resultados precisos y accionables y seguridad a largo plazo.

Aseguremos su pila tecnológica juntos.

Cada línea de código importa. Programe una consulta con nuestros especialistas en seguridad para discutir sus necesidades de revisión de código.

Áreas de evaluación comunes

Cada área de evaluación representa un dominio de seguridad crítico que auditamos y fortalecemos a fondo para eliminar vectores de ataque antes de que puedan ser explotados.

Autenticación y Gestión de Sesiones

Registro y Manejo de Errores

Autorización y Control de Acceso

Cifrado y Gestión de Secretos

Definiciones de Infraestructura y Scripts de Configuración

Manejo y Transferencia de Archivos

Pagos y Procesamiento de Transacciones

Validación de Datos y Sanitización de Entradas

Dependencias y Bibliotecas de Terceros

Puntos Finales de API e Interfaces de Integración

Por qué las empresas eligen la Revisión de Código de Seguridad

Ventaja Competitiva

Ofrezca lanzamientos de productos seguros mientras los competidores lidian con incidentes de seguridad posteriores al lanzamiento.

Confianza y Reputación

Construya la confianza del cliente y proteja la reputación de la marca demostrando un liderazgo de seguridad proactivo a clientes y socios.

Cumplimiento

Garantice el cumplimiento a través de evidencia auditable para los requisitos regulatorios relevantes, como SOC 2, PCI DSS y GDPR.

Continuidad del Negocio

Identifique amenazas operativas antes de la implementación, evite costosos tiempos de inactividad y mantenga la estabilidad esencial para ingresos predecibles.

Lo que recibe

Informe Ejecutivo

Un resumen orientado a los negocios, que empodera decisiones informadas a nivel ejecutivo.

Presentación Ejecutiva

Una presentación visual que facilita la comunicación efectiva y la alineación para las partes interesadas senior.

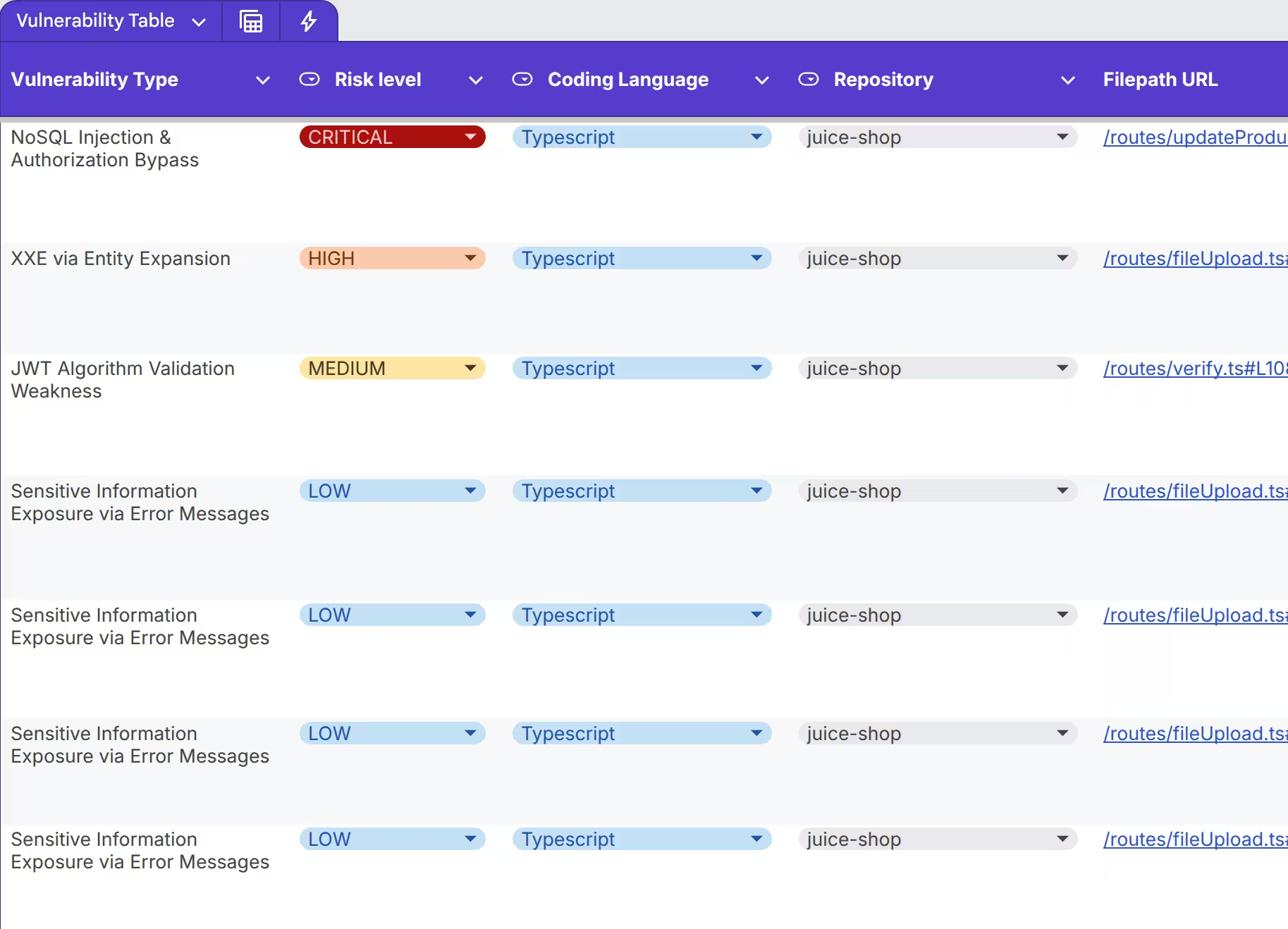

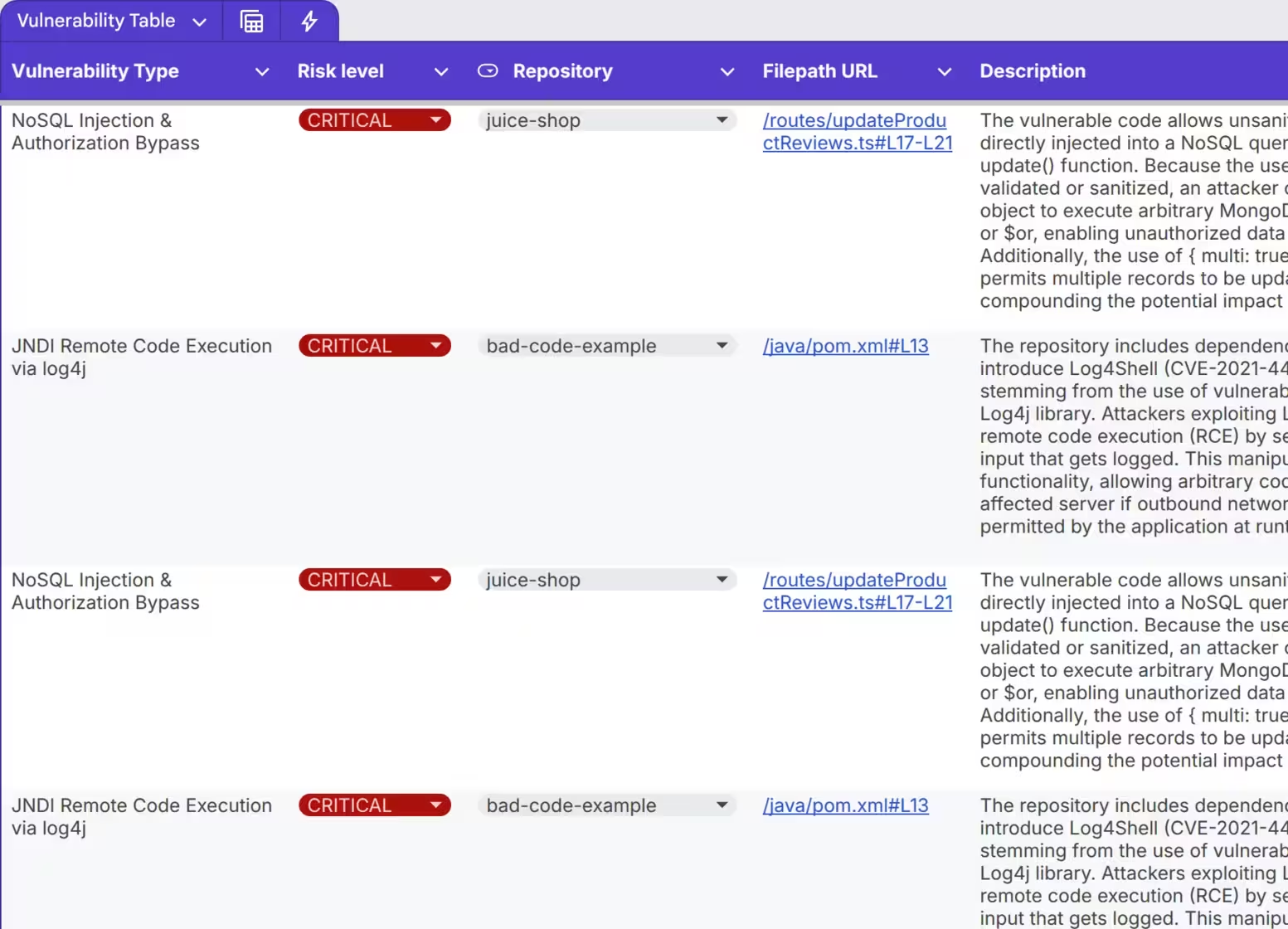

Matriz de Vulnerabilidad

Un registro detallado de cada vulnerabilidad encontrada, mapeada a contextos de cumplimiento, riesgo y remediación.

Matriz de Vulnerabilidad Crítica

Visibilidad en tiempo real de los problemas de seguridad más críticos para permitir una remediación rápida.

Transforme las vulnerabilidades en fortalezas.

Obtenga orientación de remediación accionable respaldada por experiencia en seguridad ofensiva y priorizada por el impacto de ataques del mundo real.

Roles y responsabilidades

Líder de Equipo

Lidera el ciclo de vida de la revisión de código de seguridad, desde la planificación hasta el informe final. Valida los hallazgos, asegura una remediación accionable y supervisa el cumplimiento de los estándares de codificación segura. Actúa como el contacto técnico principal para actualizaciones, aclaraciones y recomendaciones estratégicas.

Ingeniero de Seguridad Primero

Ejecuta actividades principales de revisión de código de seguridad, incluida la identificación de patrones de codificación inseguros, fallas lógicas y vulnerabilidades potenciales. Documenta los hallazgos en detalle y compila el informe técnico, asegurando precisión, claridad y alineación con las mejores prácticas de desarrollo seguro.

Gerente de Proyecto

Supervisa el inicio del proyecto, la programación y la coordinación diaria. Gestiona la comunicación entre sus partes interesadas y el equipo de revisión, realiza un seguimiento de los plazos y los hitos, y asegura que el compromiso se entregue sin problemas, a tiempo y dentro del alcance.

Auditor de Cumplimiento

Monitorea la alineación con marcos regulatorios clave (como SOC 2, ISO 27001, PCI DSS, HIPAA y GDPR) y sus políticas internas. Revisa métodos y evidencia para confirmar que el compromiso cumple con los requisitos legales, contractuales y de auditoría.

Nuestra historia de éxito reciente

Desafío

A pesar de tener una seguridad perimetral avanzada, el código fuente propietario de la organización, que consta de 63,000 líneas de código en 22 repositorios, permaneció expuesto a vulnerabilidades y riesgos críticos ocultos debido a la introducción de código "vibe" generado por IA.

Enfoque

El análisis estático de nivel empresarial descubrió fallas de código, dependencias obsoletas y configuraciones erróneas, mientras que los ingenieros senior revisaron manualmente todos los módulos para descubrir vulnerabilidades de lógica empresarial que la automatización no puede encontrar.

Resultados

Descubrió 1,274 vulnerabilidades, de las cuales 367 eran de nivel de riesgo crítico. Cada falla se clasificó por prioridad de remediación, proporcionando a la empresa su primera vista completa de exposición de la capa de aplicación y brindando a los equipos de desarrollo una hoja de ruta de seguridad accionable para el cumplimiento.

Impacto

La hoja de ruta de remediación personalizada aumentó la visibilidad en un 85%, redujo la exposición proyectada a violaciones de la organización en un 95% y fortaleció la confianza de las partes interesadas para asegurar el presupuesto, agilizar las operaciones internas y alinear a la empresa con las expectativas regulatorias.

Preguntas frecuentes.

Encuentre respuestas a preguntas comunes sobre nuestro servicio de revisión de código de seguridad.

¿Cómo funciona el proceso de revisión de código?

Nuestros ingenieros de seguridad especializados analizan su código fuente utilizando una combinación de herramientas automatizadas de Pruebas de Seguridad de Aplicaciones Estáticas (SAST), herramientas de Análisis de Composición de Software (SCA) y revisión manual experta. Identificamos vulnerabilidades, patrones de codificación inseguros y fallas de diseño, luego entregamos informes completos con orientación de remediación priorizada.

¿Requieren acceso a nuestro código fuente?

Sí. La revisión de código de seguridad requiere acceso de solo lectura a los repositorios de código fuente de su aplicación. Trabajamos bajo estrictos acuerdos de confidencialidad y seguimos protocolos de manejo seguro para proteger su propiedad intelectual durante todo el compromiso.

¿Esto interrumpirá nuestro flujo de trabajo de desarrollo?

No. La revisión de código se realiza en una instantánea de su base de código y no interfiere con el desarrollo activo. Podemos coordinar revisiones durante los ciclos de planificación de sprint para minimizar el impacto en los cronogramas de lanzamiento.

¿Cómo priorizan y califican los hallazgos?

Vamos más allá de las simples puntuaciones de gravedad. Los hallazgos se priorizan por el impacto del ataque en el mundo real y la urgencia de la remediación. Nuestro análisis separa los riesgos críticos del ruido, proporcionando una matriz de vulnerabilidad que permite a su equipo centrarse inmediatamente en las fallas que lo exponen a riesgos financieros o violaciones de datos.

¿Colaboran con nuestros desarrolladores en la remediación?

Sí. Proporcionamos patrones de corrección, fragmentos de código y sesiones de preguntas y respuestas de ingeniería. La validación de seguimiento o las nuevas pruebas se pueden definir como un compromiso separado.

¿Es un ejercicio único o una práctica continua?

Es más efectivo como una práctica continua: en lanzamientos importantes, después de cambios arquitectónicos significativos y para componentes de alto riesgo en una cadencia recurrente.

¿Es adecuado para el cumplimiento y las auditorías?

Sí. Nuestros entregables de revisión de código proporcionan evidencia auditable para marcos de cumplimiento como SOC 2, PCI-DSS, ISO 27001, GDPR y HIPAA. Los informes mapean los hallazgos a los controles de seguridad relevantes y los requisitos regulatorios.

¿Listo para endurecer su base de código?

Nuestro equipo de expertos está preparado para realizar una evaluación de seguridad integral adaptada a la arquitectura de su aplicación.