Lo que se está perdiendo sin un plan de ataque real

Sin pentests regulares significa que no hay una hoja de ruta basada en evidencia sobre qué arreglar primero, dónde invertir y qué riesgos realmente importan.

54%

4.88M

Ataques a vulnerabilidades conocidas

Costo promedio de una violación de datos

Puntos Ciegos

Las debilidades críticas permanecen ocultas hasta que los atacantes reales las explotan.

Seguridad No Probada

Los controles parecen fuertes en papel pero fallan bajo ataque.

Riesgo de Cumplimiento

La falta de pruebas independientes bloquea certificaciones, renovaciones y acuerdos clave.

Fallas Recurrentes

Las mismas vulnerabilidades reaparecen porque las correcciones nunca se verifican.

Más allá de la Automatización

Pruebas de Penetración Explicadas

Las pruebas de penetración, o hacking ético, son un ejercicio de seguridad proactivo donde nuestros expertos certificados simulan ciberataques del mundo real en sus sistemas. A diferencia de los escaneos automatizados, pensamos como hackers para descubrir vulnerabilidades complejas que las herramientas pasan por alto.

Auditar superficies expuestas, validar defensas activas

Pruebas de penetración integrales en aplicaciones, nube, redes y personas para exponer rutas de ataque reales.

Aplicación móvil

Asegure las aplicaciones móviles contra ataques del mundo real, fugas de datos y riesgos de cumplimiento.

Aplicación web

Descubra y solucione vulnerabilidades web antes de que los atacantes exploten sus sitios y usuarios.

Aplicación de escritorio

Valide las aplicaciones de escritorio contra el abuso de datos, el mal uso del acceso y la exposición regulatoria.

Infraestructura en la nube

Exponga configuraciones erróneas y rutas riesgosas en entornos de nube antes de que lo impacten.

API

Endurezca las API contra el abuso, la exposición de datos y el movimiento lateral en su ecosistema.

Red interna y externa

Revele debilidades en redes internas y externas antes de que los atacantes puedan pivotar.

Web3

Pruebas de estrés de contratos inteligentes y lógica Web3 contra exploits, fraude y abuso de mercado.

Ingeniería social

Simule phishing, pretexting y baiting para medir y mejorar las defensas humanas.

Sistema anti-drones

Evalúe y optimice la detección, respuesta y contramedidas anti-drones para amenazas.

SCADA / OT

Proteja los sistemas SCADA y OT de interrupciones de red, protocolo y operativas.

IoT

Pruebe dispositivos IoT, redes y backends en la nube contra compromisos del mundo real.

No espere una violación para probar sus defensas.

Asegure sus activos con las pruebas de penetración expertas de Cyberware.

Descubriendo las amenazas OWASP Top 10

Identifique las vulnerabilidades que más importan, priorizadas para una acción inmediata.

Control de Acceso Roto

Configuración Incorrecta de Seguridad

Fallas en la Cadena de Suministro de Software

Fallas Criptográficas

Inyección

Diseño Inseguro

Fallas de Autenticación

Fallas de Integridad de Software o Datos

Fallas de Registro y Alerta

Manejo Incorrecto de Condiciones Excepcionales

Por qué las organizaciones confían en nosotros

Probado en empresas

Confiado por bancos, infraestructura crítica y marcas globales para probar sus sistemas más sensibles bajo condiciones de ataque reales.

Perspectiva del adversario

Especialistas que piensan como atacantes reales para revelar las debilidades con mayor probabilidad de ser explotadas en la naturaleza.

Hallazgos accionables

Informes claros y priorizados que traducen problemas técnicos en riesgo comercial, para que su equipo sepa exactamente qué arreglar primero.

Listo para el cumplimiento

Resultados de evaluación mapeados a marcos como SOC2, ISO 27001, PCI-DSS, HIPAA y GDPR para respaldar auditorías y revisiones de seguridad.

Lo que recibe

Informe Ejecutivo

Un resumen orientado a los negocios, que empodera decisiones informadas a nivel ejecutivo.

Presentación Ejecutiva

Una presentación visual que facilita la comunicación efectiva y la alineación para las partes interesadas senior.

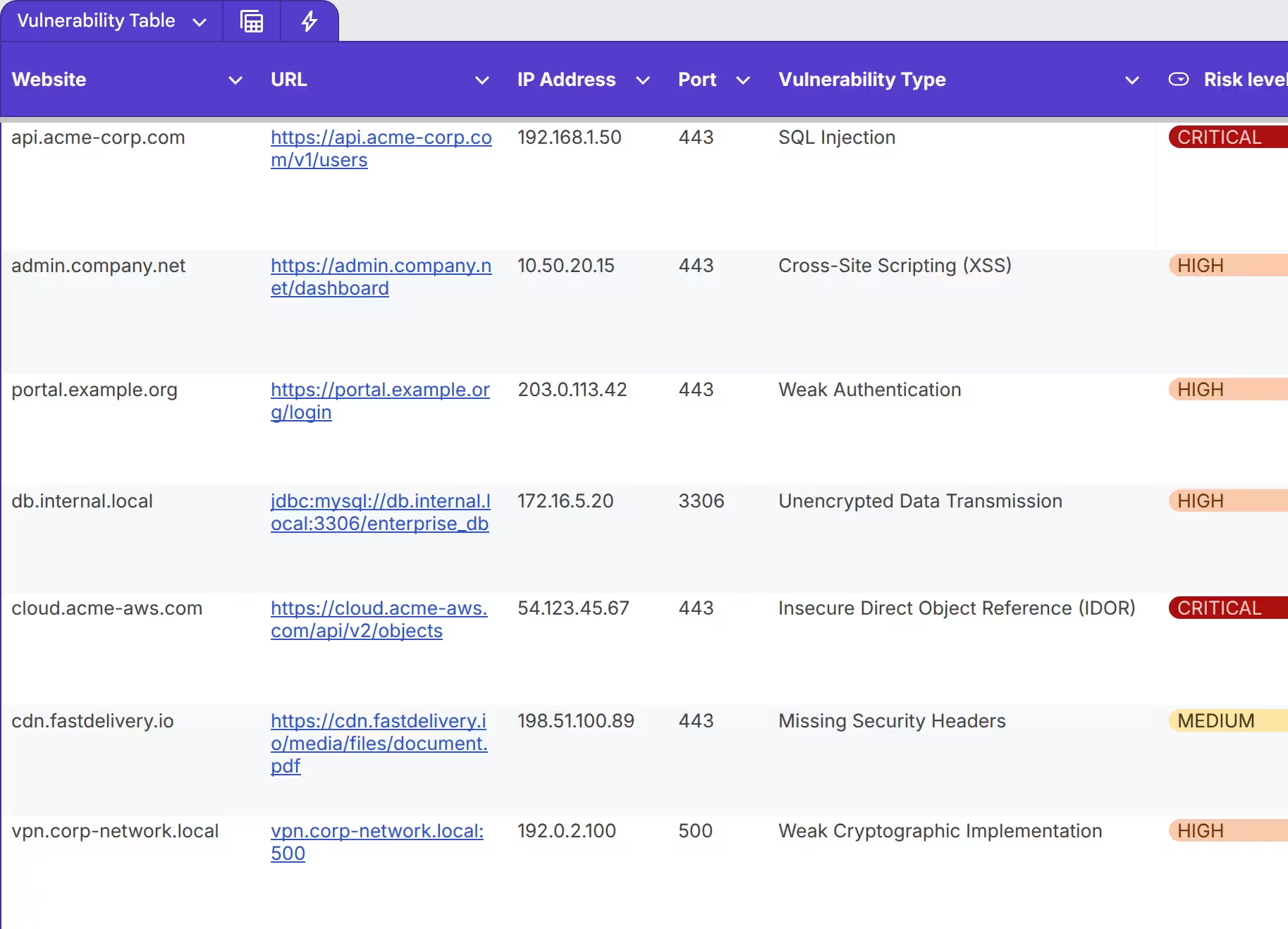

Matriz de Vulnerabilidad

Un registro detallado de cada vulnerabilidad encontrada, mapeada a contextos de cumplimiento, riesgo y remediación.

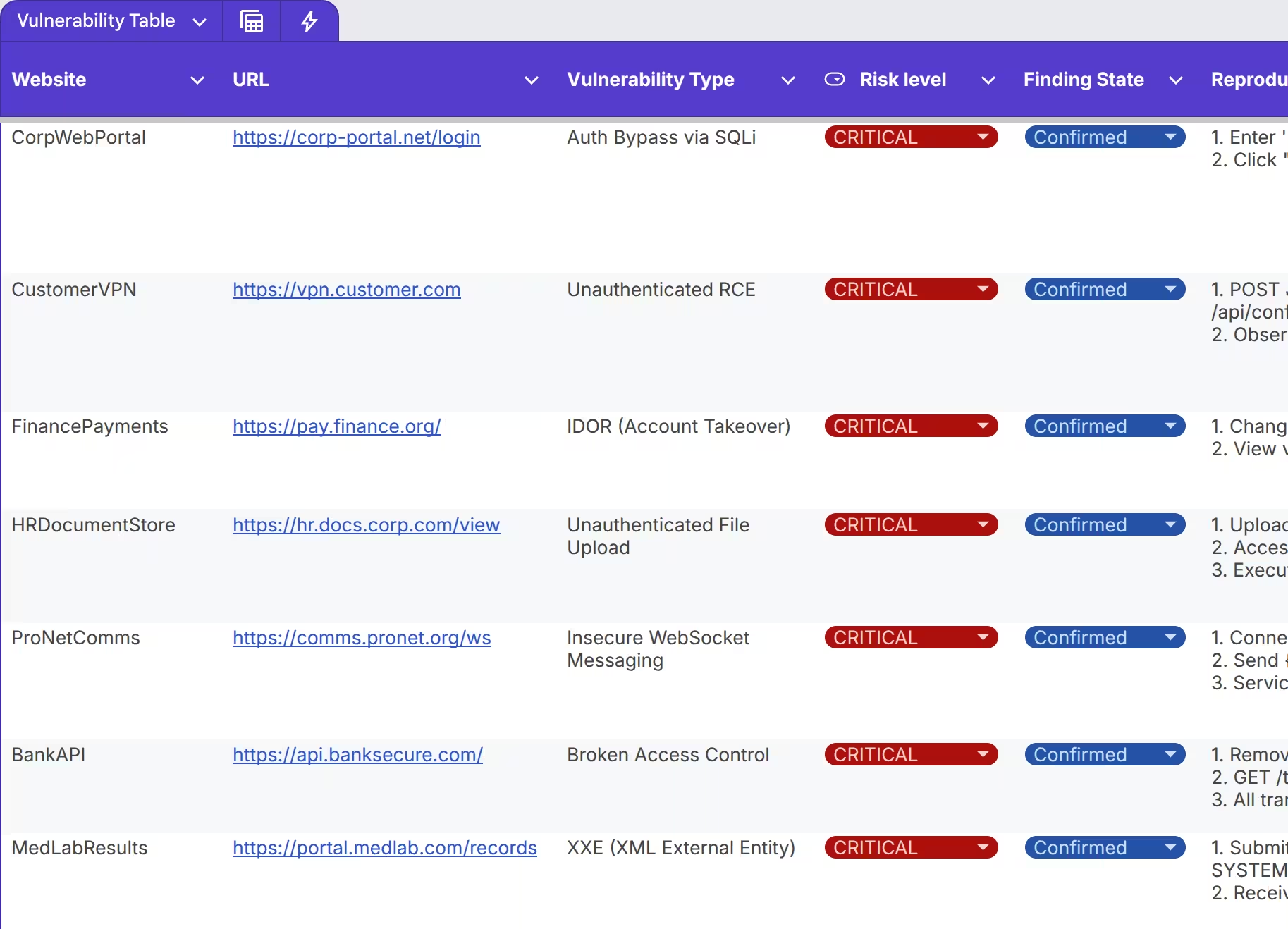

Matriz de Vulnerabilidad Crítica

Visibilidad en tiempo real de los problemas de seguridad más críticos para permitir una remediación rápida.

Obtenga una vista completa de su postura de seguridad.

Identifique puntos ciegos y asegure su infraestructura hoy.

Roles y responsabilidades

Probador de Penetración Líder

Lidera el ciclo de vida de las pruebas de seguridad desde la planificación hasta el informe final. Diseña escenarios de ataque realistas, dirige al equipo de pruebas y valida todos los hallazgos. Actúa como el contacto técnico principal, explicando qué se encontró, cómo se descubrió y qué significa para su negocio.

Consultor de Seguridad

Ejecuta las actividades principales de pruebas de penetración, intentando violar de manera segura aplicaciones, servicios en la nube y sistemas internos. Identifica vulnerabilidades, valida su impacto en el mundo real y documenta todo en un informe técnico claro sobre el que sus defensores pueden actuar.

Gerente de Proyecto

Supervisa el inicio del proyecto, la programación y la coordinación diaria. Gestiona la comunicación entre sus partes interesadas y el equipo de pruebas, realiza un seguimiento de los plazos y los hitos, y asegura que el compromiso se entregue sin problemas, a tiempo y dentro del alcance.

Auditor de Cumplimiento

Monitorea la alineación con marcos regulatorios clave (como SOC 2, ISO 27001, PCI DSS, HIPAA y GDPR) y sus políticas internas. Revisa los métodos de prueba y la evidencia para confirmar que el compromiso cumple con los requisitos legales, contractuales y de auditoría.

Nuestra historia de éxito reciente

Desafío

El cliente necesitaba encontrar todas las vulnerabilidades y riesgos en su infraestructura de TI disponible públicamente, incluidos 36 dominios, 56 subdominios, 20 IP, 230 servicios, 110 componentes y 5 capas de seguridad pública. Los resultados deberían ser utilizables como evidencia para el cumplimiento y la adhesión a las leyes.

Enfoque

El análisis automatizado de nivel empresarial descubrió configuraciones erróneas, dependencias obsoletas y vulnerabilidades potenciales, mientras que los pentesters senior evaluaron manualmente los servicios para exponer vulnerabilidades de lógica empresarial y confirmar las potenciales, eliminando falsos positivos.

Resultados

Entregó una visibilidad completa de la exposición de activos, descubriendo TI en la sombra en el proceso. Se descubrieron Denegación de Servicio, Inyecciones SQL, Inyecciones de Comandos y componentes de terceros vulnerables y se mapearon a sus respectivos niveles de riesgo. Se presentó un plan de remediación completo.

Impacto

Mitigó con éxito pérdidas potenciales por un total de $20 millones al descubrir y corregir amenazas clave, incluidas violaciones de datos, ransomware, robo de propiedad intelectual, ingeniería social y denegación de servicio, todo afectando sistemas críticos o importantes.

Preguntas frecuentes.

Encuentre respuestas a preguntas comunes sobre nuestro servicio de pruebas de penetración.

¿En qué se diferencian las pruebas de penetración de un escaneo de vulnerabilidades?

Los escaneos de vulnerabilidades son herramientas automatizadas que identifican debilidades conocidas. Las pruebas de penetración involucran a probadores calificados que explotan activamente vulnerabilidades, encadenan múltiples problemas en rutas de ataque y validan el riesgo del mundo real, yendo mucho más allá de lo que los escáneres automatizados pueden detectar.

¿Las pruebas de penetración interrumpirán mis operaciones comerciales?

Diseñamos nuestras pruebas para minimizar la interrupción. Podemos programar pruebas agresivas fuera del horario laboral y coordinar estrechamente con su equipo para evitar el tiempo de inactividad.

¿Qué sucede si encuentran una vulnerabilidad crítica durante las pruebas?

Notificamos inmediatamente a su contacto designado y pausamos las pruebas si es necesario. Los hallazgos críticos se escalan en tiempo real para que su equipo pueda evaluar y contener el riesgo mientras continuamos probando otras áreas.

¿Ofrecen nuevas pruebas después de que solucionemos los problemas?

Sí, ofrecemos una verificación de nueva prueba para asegurar que las vulnerabilidades identificadas se hayan remediado de manera efectiva.

¿Con qué frecuencia debemos realizar pruebas de penetración?

La mayoría de las organizaciones realizan pruebas de penetración anualmente o después de cambios significativos, como implementaciones importantes, actualizaciones de infraestructura o nuevos lanzamientos de aplicaciones. Los marcos regulatorios como PCI DSS requieren pruebas anuales.

¿Sus evaluaciones respaldan el cumplimiento y los requisitos regulatorios?

Sí, nuestras pruebas están alineadas con los principales marcos, incluidos SOC 2, ISO 27001, PCI DSS, HIPAA y GDPR. El informe final está estructurado para satisfacer los requisitos de auditoría, respaldar los esfuerzos de certificación y demostrar la diligencia debida a los reguladores.

¿Listo para probar sus defensas?

Contáctenos hoy para una llamada de alcance gratuita.