Die versteckten Kosten von ungeprüftem Code

Finanzielles Risiko

Direkte finanzielle Verluste durch Sicherheitsverletzungen, behördliche Geldstrafen, rechtliche Haftung und Kosten für die Reaktion auf Vorfälle.

Kundenvertrauen

Erosion des Kundenvertrauens aufgrund von Qualitätsproblemen, Compliance-Fehlern und Zuverlässigkeitsproblemen, die sich direkt auf die Kundenakquisekosten auswirken.

Wettbewerbsfähigkeit

Eine langsamere Markteinführung ermöglicht es Wettbewerbern, Marktanteile zu gewinnen und schneller auf Kundenanforderungen zu reagieren.

Operative Skalierbarkeit

Unfähigkeit, effizient zu skalieren, da sich technische Schulden ansammeln, was exponentiell mehr Ressourcen erfordert, um Systeme zu warten und zu erweitern.

Software-Integrität

Was ist Sicherheits-Code-Review

Erfahrene Sicherheitsingenieure analysieren Ihren Quellcode, um Schwachstellen und Designfehler vor der Produktion zu finden. Mit tiefem Softwarewissen identifizieren sie, wie Angreifer Ihre Systeme kompromittieren könnten, und helfen, Probleme frühzeitig zu beheben, wenn die Behebung am schnellsten und billigsten ist.

Full-Stack-Sicherheit

...

Frontend

Wir überprüfen clientseitigen Code, um unsichere Eingabeverarbeitung, schwaches Sitzungsmanagement und die Offenlegung sensibler Daten zu identifizieren, und stellen sicher, dass robuste Validierung und sichere Frameworks häufige Angriffe wie XSS und CSRF verhindern.

...

Backend

Unsere Analyse konzentriert sich auf Fehler in der Geschäftslogik, unsichere Datenverarbeitung und Fehlkonfigurationen in APIs und Diensten. Ein sicheres Backend schützt kritische Assets und gewährleistet die Datenintegrität.

...

Infrastruktur

Wir prüfen Manifeste, Charts und Skripte auf Fehlkonfigurationen, Risiken der Privilegienausweitung und Schwachstellen in der Lieferkette. Eine sichere Infrastrukturgrundlage verhindert Sicherheitsverletzungen bei der Bereitstellung und widersteht Angriffen zur Laufzeit.

Einblick in unseren Überprüfungsprozess

Unsere Experten verwenden international anerkannte Test-Frameworks und Methoden, um Ihren Code zu prüfen und kritische Schwachstellen in Ihrer gesamten Technologielandschaft aufzudecken.

Automatisierte Sicherheitsscans

Erkennen Sie schnell Code- und Abhängigkeitsrisiken mit SCA und SAST für schnelle, zuverlässige Erkenntnisse.

+

Experten-Manuelle Überprüfung

Eingehende Analyse unter Verwendung von OWASP-Standards und Best Practices zur Validierung von Ergebnissen und Aufdeckung versteckter Mängel.

=

Vollständiger Sicherheitsansatz

Kombiniert Automatisierung und Expertenüberprüfung für genaue, umsetzbare Ergebnisse und langfristige Sicherheit.

Lassen Sie uns Ihren Tech-Stack gemeinsam sichern.

Jede Zeile Code zählt. Vereinbaren Sie ein Beratungsgespräch mit unseren Sicherheitsspezialisten, um Ihre Code-Review-Anforderungen zu besprechen.

Häufige Bewertungsbereiche

Jeder Bewertungsbereich stellt eine kritische Sicherheitsdomäne dar, die wir gründlich prüfen und stärken, um Angriffsvektoren zu beseitigen, bevor sie ausgenutzt werden können.

Authentifizierung & Sitzungsmanagement

Protokollierung & Fehlerbehandlung

Autorisierung & Zugriffskontrolle

Verschlüsselung & Geheimnisverwaltung

Infrastrukturdefinitionen & Konfigurationsskripte

Dateibehandlung & Übertragung

Zahlungen & Transaktionsverarbeitung

Datenvalidierung & Eingabebereinigung

Abhängigkeiten & Bibliotheken von Drittanbietern

API-Endpunkte & Integrationsschnittstellen

Warum Unternehmen Sicherheits-Code-Review wählen

Wettbewerbsvorteil

Liefern Sie selbstbewusste Produkteinführungen, während Wettbewerber mit Sicherheitsvorfällen nach der Veröffentlichung zu kämpfen haben.

Vertrauen & Reputation

Bauen Sie Kundenvertrauen auf und schützen Sie den Ruf der Marke, indem Sie Kunden und Partnern proaktive Sicherheitsführerschaft demonstrieren.

Compliance

Stellen Sie die Einhaltung durch prüfbare Nachweise für relevante regulatorische Anforderungen wie SOC 2, PCI DSS und DSGVO sicher.

Geschäftskontinuität

Identifizieren Sie operative Bedrohungen vor der Bereitstellung, verhindern Sie kostspielige Ausfallzeiten und wahren Sie die Stabilität, die für vorhersehbare Einnahmen unerlässlich ist.

Was Sie erhalten

Management-Bericht

Eine geschäftsorientierte Zusammenfassung, die fundierte Entscheidungen auf Führungsebene ermöglicht.

Management-Präsentation

Eine visuelle Präsentation, die eine effektive Kommunikation und Abstimmung für leitende Stakeholder erleichtert.

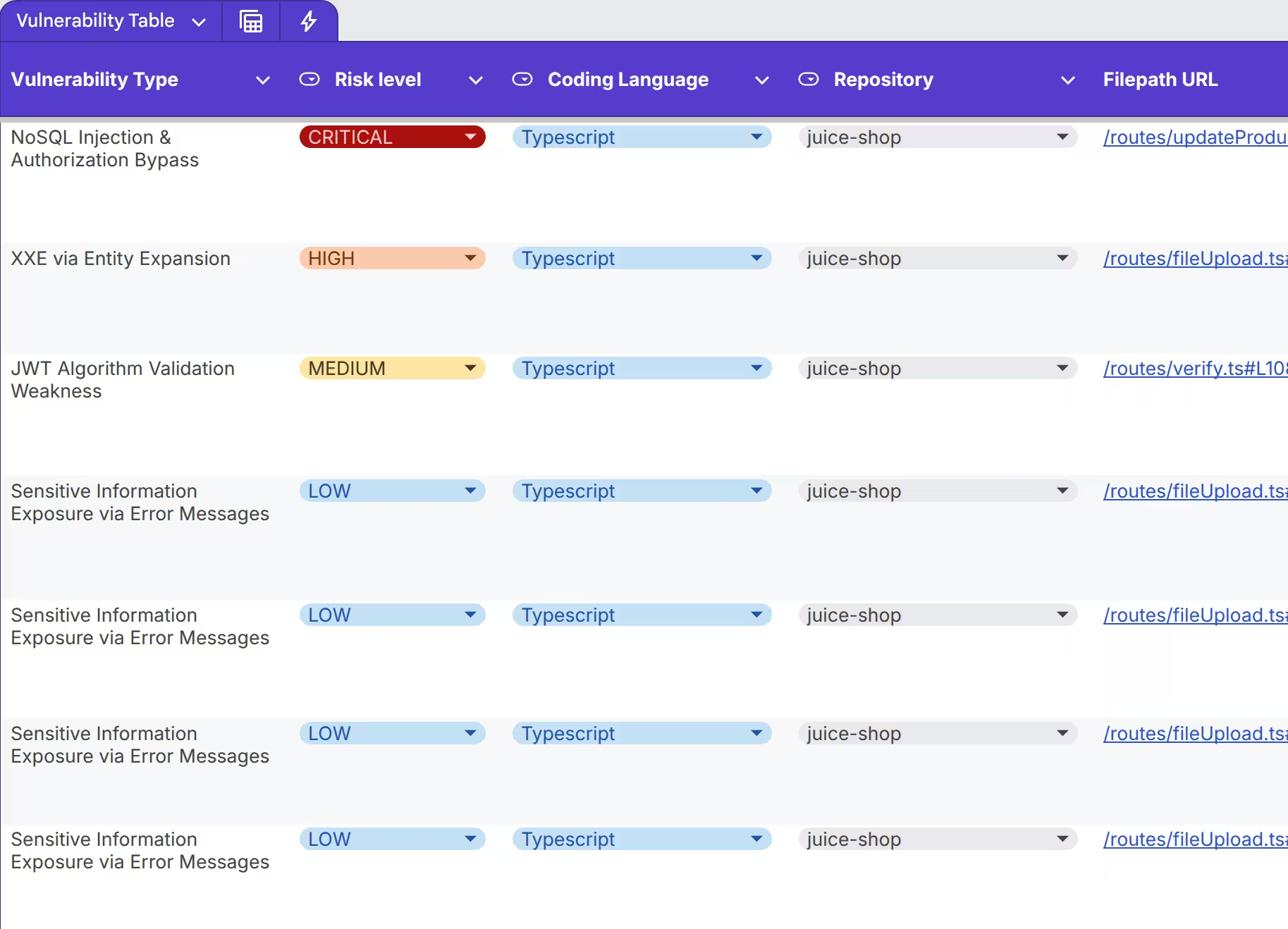

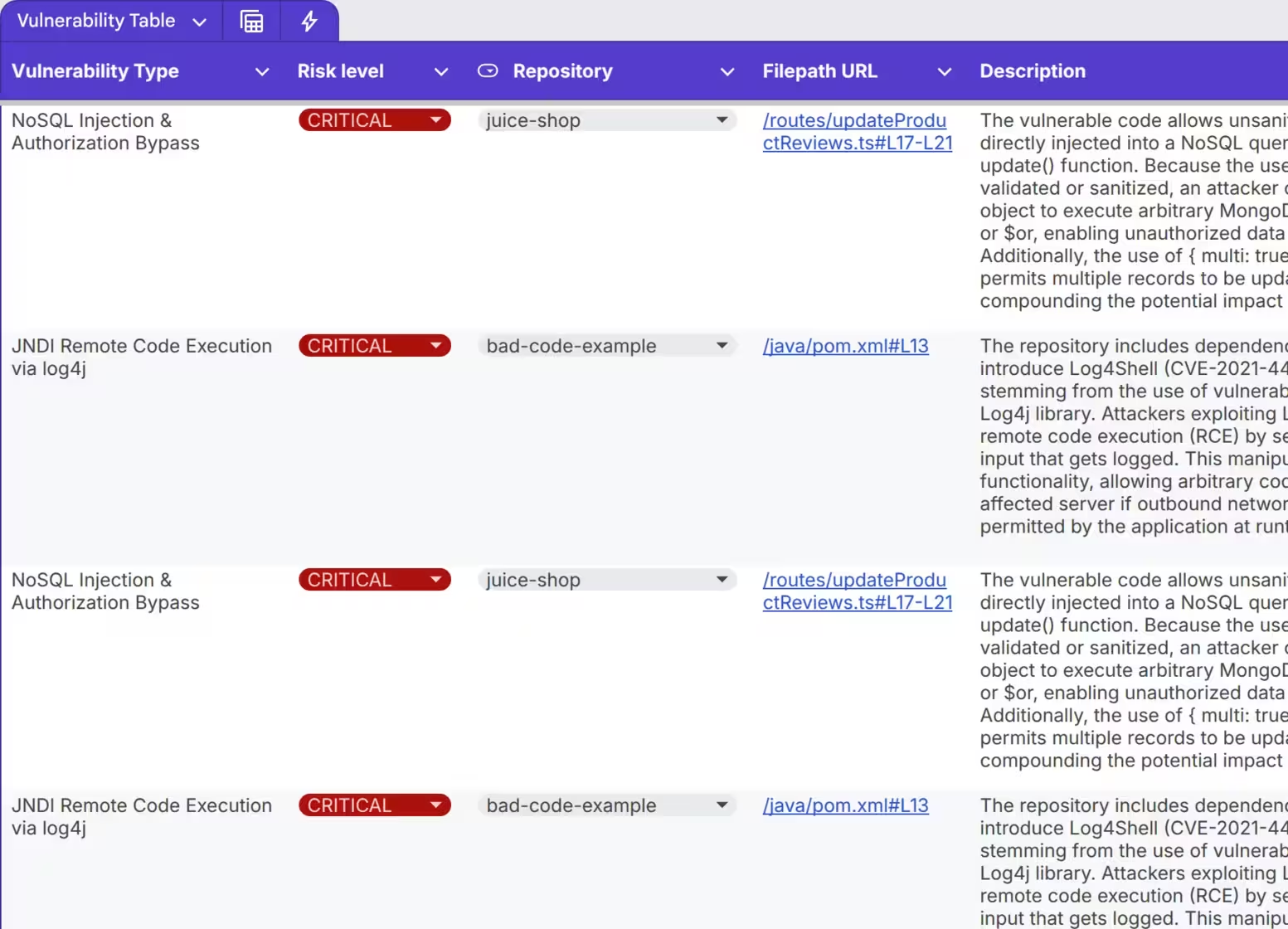

Schwachstellenmatrix

Eine detaillierte Aufzeichnung jeder gefundenen Schwachstelle, zugeordnet zu Compliance-, Risiko- und Behebungskontexten.

Matrix kritischer Schwachstellen

Echtzeit-Sichtbarkeit der kritischsten Sicherheitsprobleme, um eine schnelle Behebung zu ermöglichen.

Verwandeln Sie Schwachstellen in Stärken.

Erhalten Sie umsetzbare Behebungsanleitungen, die durch offensive Sicherheitsexpertise gestützt und nach realen Angriffsauswirkungen priorisiert sind.

Rollen und Verantwortlichkeiten

Teamleiter

Leitet den Sicherheits-Code-Review-Lebenszyklus von der Planung bis zum Abschlussbericht. Validiert Ergebnisse, stellt umsetzbare Behebung sicher und überwacht die Einhaltung sicherer Codierungsstandards. Fungiert als technischer Hauptansprechpartner für Updates, Klärungen und strategische Empfehlungen.

Security-First Engineer

Führt Kernaktivitäten des Sicherheits-Code-Reviews aus, einschließlich der Identifizierung unsicherer Codierungsmuster, Logikfehler und potenzieller Schwachstellen. Dokumentiert Ergebnisse detailliert und erstellt den technischen Bericht, wobei Genauigkeit, Klarheit und Übereinstimmung mit Best Practices für sichere Entwicklung sichergestellt werden.

Projektmanager

Überwacht Projektinitiierung, Zeitplanung und tägliche Koordination. Verwaltet die Kommunikation zwischen Ihren Stakeholdern und dem Überprüfungsteam, verfolgt Fristen und Meilensteine und stellt sicher, dass das Engagement reibungslos, pünktlich und im Rahmen des Umfangs geliefert wird.

Compliance-Auditor

Überwacht die Übereinstimmung mit wichtigen regulatorischen Rahmenwerken (wie SOC 2, ISO 27001, PCI DSS, HIPAA und DSGVO) und Ihren internen Richtlinien. Überprüft Methoden und Beweise, um zu bestätigen, dass das Engagement rechtliche, vertragliche und Audit-Anforderungen erfüllt.

Unsere aktuelle Erfolgsgeschichte

Herausforderung

Trotz fortschrittlicher Perimetersicherheit blieb der proprietäre Quellcode der Organisation, bestehend aus 63.000 Codezeilen in 22 Repositories, aufgrund der Einführung von KI-generiertem "Vibe"-Code versteckten kritischen Schwachstellen und Risiken ausgesetzt.

Ansatz

Statische Analysen auf Unternehmensniveau deckten Codefehler, veraltete Abhängigkeiten und Fehlkonfigurationen auf, während leitende Ingenieure alle Module manuell überprüften, um Schwachstellen in der Geschäftslogik zu entdecken, die die Automatisierung nicht finden kann.

Ergebnisse

Entdeckte 1.274 Schwachstellen, von denen 367 ein kritisches Risikoniveau aufwiesen. Jeder Fehler wurde nach Behebungspriorität eingestuft, was dem Unternehmen die erste vollständige Ansicht der Exposition auf Anwendungsebene und den Entwicklungsteams einen umsetzbaren Sicherheitsfahrplan für die Compliance bot.

Auswirkung

Der maßgeschneiderte Sanierungsfahrplan erhöhte die Sichtbarkeit um 85%, reduzierte die prognostizierte Sicherheitsverletzung der Organisation um 95% und stärkte das Vertrauen der Stakeholder, um das Budget zu sichern, interne Abläufe zu rationalisieren und das Unternehmen an den regulatorischen Erwartungen auszurichten.

Häufig gestellte Fragen.

Finden Sie Antworten auf häufige Fragen zu unserem Sicherheits-Code-Review-Service.

Wie funktioniert der Code-Review-Prozess?

Unsere spezialisierten Sicherheitsingenieure analysieren Ihren Quellcode mit einer Kombination aus automatisierten Static Application Security Testing (SAST)-Tools, Software Composition Analysis (SCA)-Tools und manueller Expertenüberprüfung. Wir identifizieren Schwachstellen, unsichere Codierungsmuster und Designfehler und liefern dann umfassende Berichte mit priorisierten Behebungsanleitungen.

Benötigen Sie Zugriff auf unseren Quellcode?

Ja. Sicherheits-Code-Review erfordert schreibgeschützten Zugriff auf die Quellcode-Repositories Ihrer Anwendung. Wir arbeiten unter strengen Vertraulichkeitsvereinbarungen und befolgen sichere Handhabungsprotokolle, um Ihr geistiges Eigentum während des gesamten Engagements zu schützen.

Wird dies unseren Entwicklungsablauf stören?

Nein. Code-Review wird an einem Snapshot Ihrer Codebasis durchgeführt und beeinträchtigt die aktive Entwicklung nicht. Wir können Überprüfungen während der Sprint-Planungszyklen koordinieren, um die Auswirkungen auf Release-Zeitpläne zu minimieren.

Wie priorisieren und bewerten Sie die Ergebnisse?

Wir gehen über einfache Schweregradbewertungen hinaus. Ergebnisse werden nach realen Angriffsauswirkungen und Behebungsdringlichkeit priorisiert. Unsere Analyse trennt kritische Risiken von Rauschen und bietet eine Schwachstellenmatrix, die es Ihrem Team ermöglicht, sich sofort auf die Fehler zu konzentrieren, die Sie finanziellen Risiken oder Datenschutzverletzungen aussetzen.

Arbeiten Sie bei der Behebung mit unseren Entwicklern zusammen?

Ja. Wir stellen Fix-Muster, Code-Snippets und Engineering-Q&A-Sitzungen zur Verfügung. Nachfolgende Validierung oder Nachtests können als separates Engagement vereinbart werden.

Ist es eine einmalige Übung oder eine fortlaufende Praxis?

Es ist am effektivsten als fortlaufende Praxis: bei größeren Releases, nach signifikanten architektonischen Änderungen und für risikoreiche Komponenten in einem wiederkehrenden Rhythmus.

Ist es für Compliance und Audits geeignet?

Ja. Unsere Code-Review-Ergebnisse liefern prüfbare Nachweise für Compliance-Rahmenwerke wie SOC 2, PCI-DSS, ISO 27001, DSGVO und HIPAA. Berichte ordnen Ergebnisse relevanten Sicherheitskontrollen und regulatorischen Anforderungen zu.

Bereit, Ihre Codebasis zu härten?

Unser Expertenteam ist bereit, eine umfassende Sicherheitsbewertung durchzuführen, die auf Ihre Anwendungsarchitektur zugeschnitten ist.