Was Ihnen ohne einen echten Angriffsplan entgeht

Keine regelmäßigen Pentests bedeuten keinen evidenzbasierten Fahrplan dafür, was zuerst behoben werden muss, wo investiert werden soll und welche Risiken tatsächlich von Bedeutung sind.

54%

4.88M

Angriffe auf bekannte Schwachstellen

Durchschnittliche Kosten einer Datenschutzverletzung

Blinde Flecken

Kritische Schwachstellen bleiben verborgen, bis echte Angreifer sie ausnutzen.

Unbewiesene Sicherheit

Kontrollen sehen auf dem Papier stark aus, versagen aber bei Angriffen.

Compliance-Risiko

Fehlende unabhängige Tests blockieren Zertifizierungen, Erneuerungen und wichtige Geschäfte.

Wiederkehrende Mängel

Dieselben Schwachstellen tauchen wieder auf, weil Korrekturen nie überprüft werden.

Jenseits der Automatisierung

Penetrationstests erklärt

Penetrationstests oder ethisches Hacken ist eine proaktive Sicherheitsübung, bei der unsere zertifizierten Experten reale Cyberangriffe auf Ihre Systeme simulieren. Im Gegensatz zu automatisierten Scans denken wir wie Hacker, um komplexe Schwachstellen aufzudecken, die Tools übersehen.

Exponierte Angriffsflächen auditieren, aktive Abwehrmaßnahmen validieren

Umfassende Penetrationstests über Apps, Cloud, Netzwerke und Menschen hinweg, um echte Angriffspfade aufzudecken.

Mobile Anwendung

Sichern Sie mobile Apps gegen reale Angriffe, Datenlecks und Compliance-Risiken.

Webanwendung

Decken Sie Web-Schwachstellen auf und beheben Sie sie, bevor Angreifer Ihre Websites und Benutzer ausnutzen.

Desktop-Anwendung

Validieren Sie Desktop-Apps gegen Datenmissbrauch, Zugriffsmissbrauch und regulatorische Risiken.

Cloud-Infrastruktur

Decken Sie Fehlkonfigurationen und riskante Pfade in Cloud-Umgebungen auf, bevor sie Sie beeinträchtigen.

API

Härten Sie APIs gegen Missbrauch, Datenoffenlegung und laterale Bewegungen in Ihrem Ökosystem.

Internes & externes Netzwerk

Decken Sie Schwachstellen in internen und externen Netzwerken auf, bevor Angreifer umschwenken können.

Web3

Stresstests für Smart Contracts und Web3-Logik gegen Exploits, Betrug und Marktmissbrauch.

Social Engineering

Simulieren Sie Phishing, Pretexting und Baiting, um menschliche Abwehrmechanismen zu messen und zu verbessern.

Anti-Drohnen-System

Bewerten und optimieren Sie Anti-Drohnen-Erkennung, Reaktion und Gegenmaßnahmen für Bedrohungen.

SCADA / OT

Schützen Sie SCADA- und OT-Systeme vor Netzwerk-, Protokoll- und Betriebsstörungen.

IoT

Testen Sie IoT-Geräte, Netzwerke und Cloud-Backends gegen reale Kompromittierung.

Warten Sie nicht auf eine Sicherheitsverletzung, um Ihre Verteidigung zu testen.

Sichern Sie Ihre Assets mit den Experten-Penetrationstests von Cyberware.

Aufdeckung der OWASP Top 10 Bedrohungen

Identifizieren Sie die wichtigsten Schwachstellen, priorisiert für sofortiges Handeln.

Fehlerhafte Zugriffskontrolle

Sicherheitsfehlkonfiguration

Fehler in der Software-Lieferkette

Kryptographische Fehler

Injektion

Unsicheres Design

Authentifizierungsfehler

Software- oder Datenintegritätsfehler

Protokollierungs- & Alarmierungsfehler

Falsche Behandlung von Ausnahmezuständen

Warum Organisationen auf uns vertrauen

Unternehmenserprobt

Vertraut von Banken, kritischen Infrastrukturen und globalen Marken, um ihre sensibelsten Systeme unter realen Angriffsbedingungen zu testen.

Gegner-Einblick

Spezialisten, die wie echte Angreifer denken, um die Schwachstellen aufzudecken, die am wahrscheinlichsten in freier Wildbahn ausgenutzt werden.

Umsetzbare Ergebnisse

Klare, priorisierte Berichte, die technische Probleme in Geschäftsrisiken übersetzen, damit Ihr Team genau weiß, was zuerst behoben werden muss.

Compliance-bereit

Bewertungsergebnisse, die Rahmenwerken wie SOC2, ISO 27001, PCI-DSS, HIPAA und DSGVO zugeordnet sind, um Audits und Sicherheitsüberprüfungen zu unterstützen.

Was Sie erhalten

Management-Bericht

Eine geschäftsorientierte Zusammenfassung, die fundierte Entscheidungen auf Führungsebene ermöglicht.

Management-Präsentation

Eine visuelle Präsentation, die eine effektive Kommunikation und Abstimmung für leitende Stakeholder erleichtert.

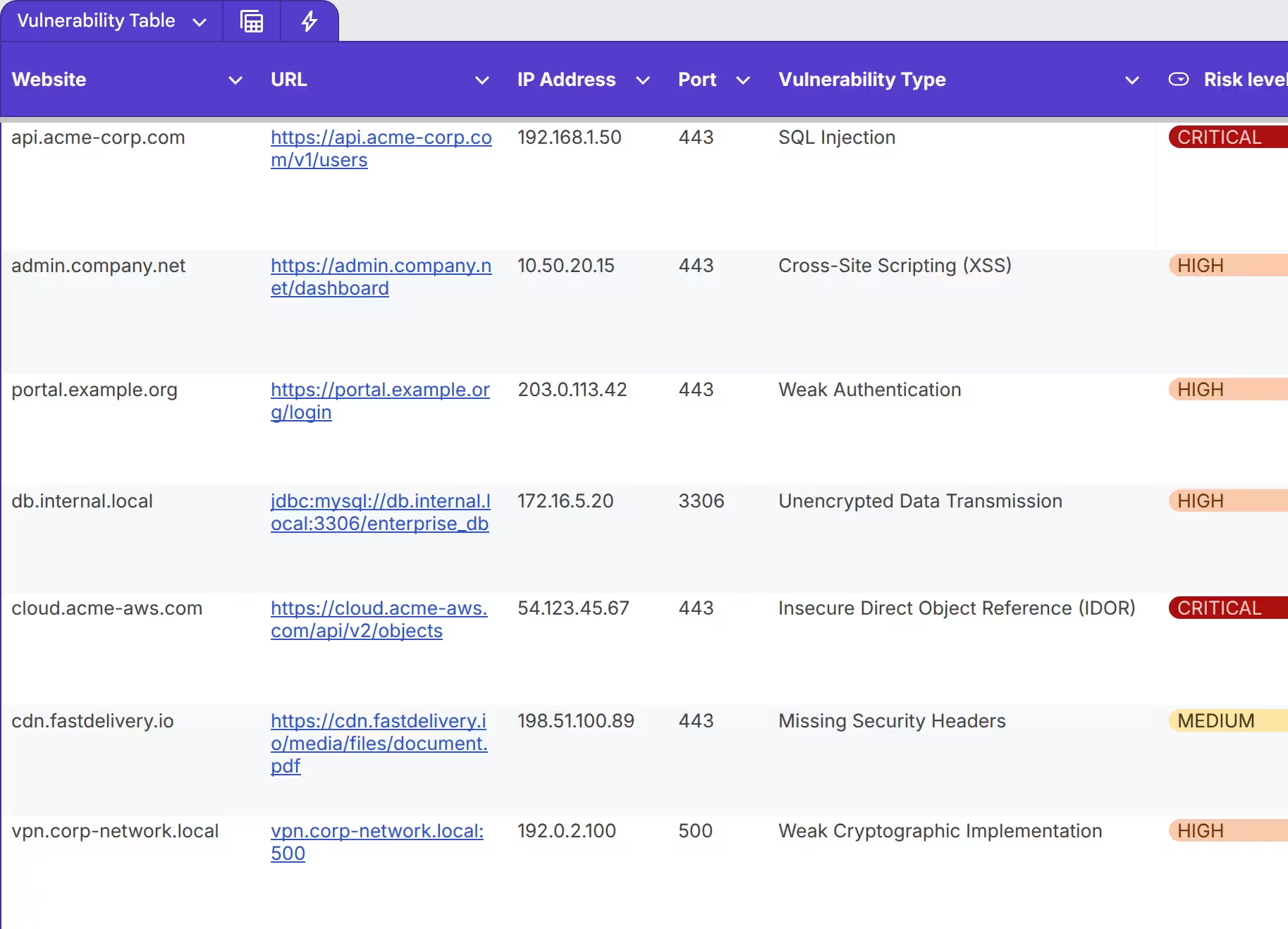

Schwachstellenmatrix

Eine detaillierte Aufzeichnung jeder gefundenen Schwachstelle, zugeordnet zu Compliance-, Risiko- und Behebungskontexten.

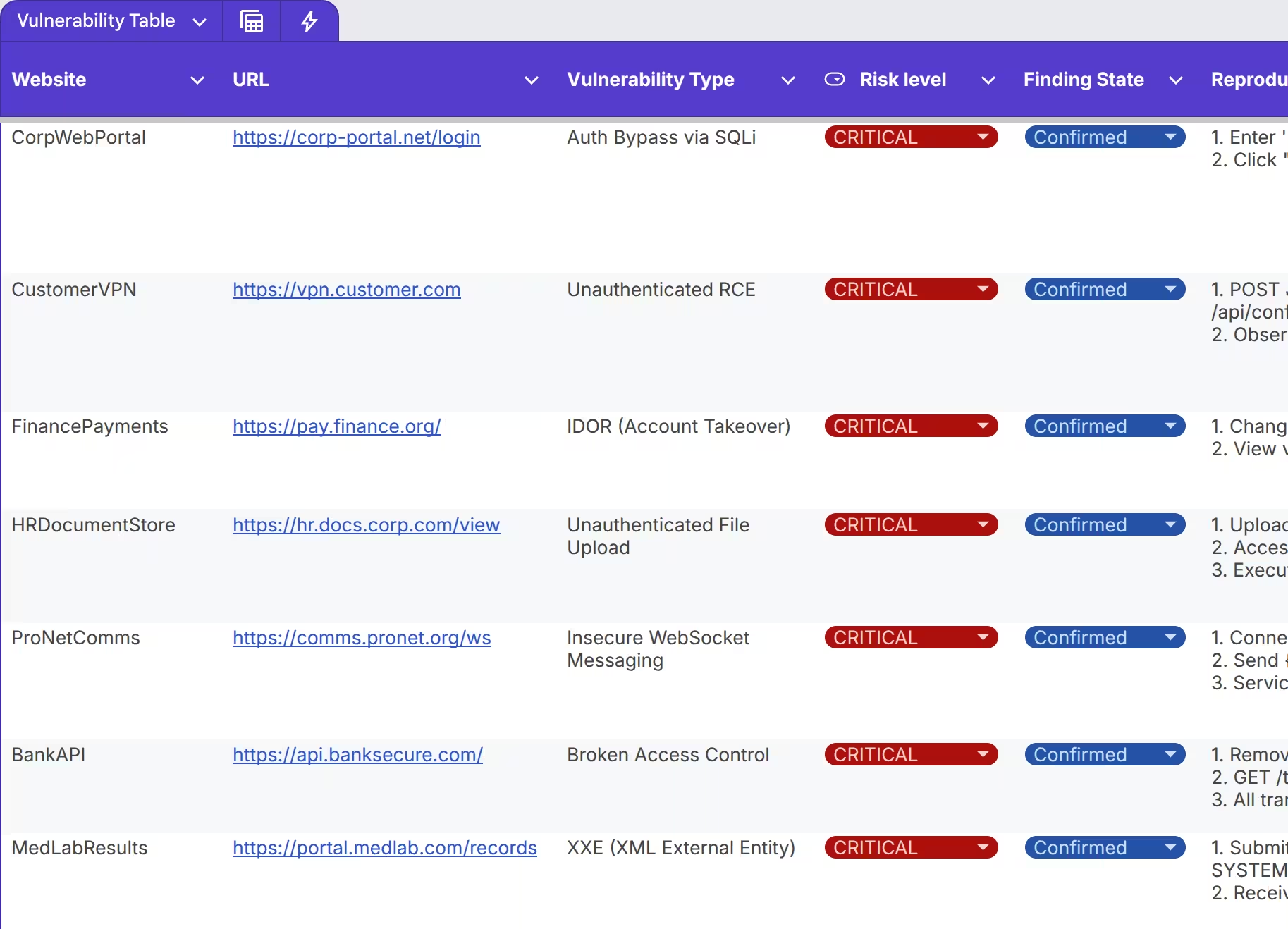

Matrix kritischer Schwachstellen

Echtzeit-Sichtbarkeit der kritischsten Sicherheitsprobleme, um eine schnelle Behebung zu ermöglichen.

Erhalten Sie einen umfassenden Überblick über Ihre Sicherheitslage.

Identifizieren Sie blinde Flecken und sichern Sie Ihre Infrastruktur noch heute.

Rollen und Verantwortlichkeiten

Leitender Penetrationstester

Leitet den Sicherheitstest-Lebenszyklus von der Planung bis zum Abschlussbericht. Entwirft realistische Angriffsszenarien, leitet das Testteam und validiert alle Ergebnisse. Fungiert als technischer Hauptansprechpartner und erklärt, was gefunden wurde, wie es entdeckt wurde und was es für Ihr Unternehmen bedeutet.

Sicherheitsberater

Führt die Kernaktivitäten des Penetrationstests aus und versucht sicher, in Anwendungen, Cloud-Dienste und interne Systeme einzudringen. Identifiziert Schwachstellen, validiert deren reale Auswirkungen und dokumentiert alles in einem klaren technischen Bericht, auf den Ihre Verteidiger reagieren können.

Projektmanager

Überwacht Projektinitiierung, Zeitplanung und tägliche Koordination. Verwaltet die Kommunikation zwischen Ihren Stakeholdern und dem Testteam, verfolgt Fristen und Meilensteine und stellt sicher, dass das Engagement reibungslos, pünktlich und im Rahmen des Umfangs geliefert wird.

Compliance-Auditor

Überwacht die Übereinstimmung mit wichtigen regulatorischen Rahmenwerken (wie SOC 2, ISO 27001, PCI DSS, HIPAA und DSGVO) und Ihren internen Richtlinien. Überprüft Testmethoden und Beweise, um zu bestätigen, dass das Engagement rechtliche, vertragliche und Audit-Anforderungen erfüllt.

Unsere aktuelle Erfolgsgeschichte

Herausforderung

Der Kunde musste alle Schwachstellen und Risiken in seiner öffentlich zugänglichen IT-Infrastruktur finden, einschließlich 36 Domains, 56 Subdomains, 20 IPs, 230 Diensten, 110 Komponenten und 5 öffentlichen Sicherheitsebenen. Die Ergebnisse sollten als Nachweis für Compliance und Einhaltung von Gesetzen verwendbar sein.

Ansatz

Automatisierte Analysen auf Unternehmensniveau deckten Fehlkonfigurationen, veraltete Abhängigkeiten und potenzielle Schwachstellen auf, während Senior-Pentester Dienste manuell bewerteten, um Schwachstellen in der Geschäftslogik aufzudecken und potenzielle zu bestätigen, wodurch Fehlalarme eliminiert wurden.

Ergebnisse

Lieferte gründliche Sichtbarkeit der Asset-Exposition und entdeckte dabei Schatten-IT. Denial of Service, SQL-Injections, Command Injections und anfällige Komponenten von Drittanbietern wurden entdeckt und ihren jeweiligen Risikostufen zugeordnet. Ein gründlicher Sanierungsplan wurde vorgestellt.

Auswirkung

Erfolgreiche Minderung potenzieller Verluste in Höhe von 20 Millionen US-Dollar durch Entdeckung und Behebung wichtiger Bedrohungen, einschließlich Datenschutzverletzungen, Ransomware, Diebstahl geistigen Eigentums, Social Engineering und Denial of Service, die alle kritische oder wichtige Systeme betrafen.

Häufig gestellte Fragen.

Finden Sie Antworten auf häufige Fragen zu unserem Penetrationstest-Service.

Wie unterscheidet sich ein Penetrationstest von einem Schwachstellenscan?

Schwachstellenscans sind automatisierte Tools, die bekannte Schwachstellen identifizieren. Penetrationstests beinhalten qualifizierte Tester, die Schwachstellen aktiv ausnutzen, mehrere Probleme zu Angriffspfaden verketten und das reale Risiko validieren, was weit über das hinausgeht, was automatisierte Scanner erkennen können.

Wird der Penetrationstest meinen Geschäftsbetrieb stören?

Wir gestalten unsere Tests so, dass Störungen minimiert werden. Wir können aggressive Tests außerhalb der Geschäftszeiten planen und uns eng mit Ihrem Team abstimmen, um Ausfallzeiten zu vermeiden.

Was passiert, wenn Sie während des Tests eine kritische Schwachstelle finden?

Wir benachrichtigen sofort Ihren benannten Ansprechpartner und pausieren den Test bei Bedarf. Kritische Ergebnisse werden in Echtzeit eskaliert, damit Ihr Team das Risiko bewerten und eindämmen kann, während wir andere Bereiche weiter testen.

Bieten Sie Nachtests an, nachdem wir die Probleme behoben haben?

Ja, wir bieten eine Nachtest-Verifizierung an, um sicherzustellen, dass die identifizierten Schwachstellen effektiv behoben wurden.

Wie oft sollten wir Penetrationstests durchführen?

Die meisten Organisationen führen Penetrationstests jährlich oder nach wesentlichen Änderungen wie größeren Bereitstellungen, Infrastruktur-Updates oder neuen Anwendungsreleases durch. Regulatorische Rahmenwerke wie PCI DSS erfordern jährliche Tests.

Unterstützen Ihre Bewertungen Compliance- und regulatorische Anforderungen?

Ja, unsere Tests sind an wichtigen Rahmenwerken ausgerichtet, darunter SOC 2, ISO 27001, PCI DSS, HIPAA und DSGVO. Der Abschlussbericht ist so strukturiert, dass er Audit-Anforderungen erfüllt, Zertifizierungsbemühungen unterstützt und Aufsichtsbehörden die Sorgfaltspflicht nachweist.

Bereit, Ihre Verteidigung zu testen?

Kontaktieren Sie uns noch heute für ein kostenloses Scoping-Gespräch.